はじめに

初めまして。合同会社Artopeerの越川と申します。

記事をご覧いただきありがとうございます。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。その知見を活かし、本記事を執筆いたしました。

現代のビジネス環境において、情報漏洩は企業の信頼を揺るがし、甚大な経済的損失をもたらす可能性があります 。

特に、機密情報や個人情報を扱う企業にとって、データ保護は最重要課題の一つです 。

このような背景から、ディスク暗号化ソフトウェアの導入は、情報システム部門やセキュリティ担当者にとって喫緊のタスクとなっています 。

そして数ある暗号化ツールの中でも、無償でありながら強力なセキュリティ機能を提供する「VeraCrypt」は、多くの専門家から高い評価を得ています 。

しかし、「VeraCryptとは具体的にどのようなツールなのか?」「導入や運用は難しいのではないか?」といった疑問をお持ちの方もいらっしゃるかもしれません 。

そこで本記事では、ITセキュリティエンジニアの視点から、VeraCryptの概要、選ばれる理由、具体的な導入手順、メリット、そして実践的な活用事例までを解説します 。

VeraCryptの導入を検討されている情報システム部門の担当者様や、よりセキュアなデータ管理方法を模索されているセキュリティエンジニアの方々にとって、本記事がその一助となれば幸いです 。

VeraCryptとはなにか

VeraCrypt(ベラクリプト)は、オープンソースで開発されている無料のディスク暗号化ソフトウェアです。

開発が終了したTrueCrypt(トゥルークリプト)の後継プロジェクトとして2013年に登場し、その強力なセキュリティ機能と信頼性から、個人ユーザーだけでなく多くの企業や組織で利用されています。

主な特徴

- オンザフライ暗号化 (OTFE): ファイルの読み書き時に自動的に暗号化・復号が行われるため、ユーザーは特別な操作を意識することなく、シームレスに暗号化されたデータを利用できます。

- 多様な暗号化方式:

ボリューム全体の暗号化

ハードディスクドライブ(HDD)やソリッドステートドライブ(SSD)全体、特定のパーティションを暗号化できます。これにより、OSを含むシステム全体を保護することも可能です。

ファイルコンテナの作成

暗号化された仮想ディスク(ファイルコンテナ)を作成し、その中に機密ファイルを安全に保存できます。このファイルコンテナは、通常のファイルのようにコピーしたり移動したりできます。

- 強力な暗号化アルゴリズム: AES (Advanced Encryption Standard) Serpent Twofish これらのアルゴリズムを組み合わせたカスケード暗号化にも対応しており、より高いセキュリティレベルを実現できます。

- クロスプラットフォーム対応: Windows、macOS、Linuxといった主要なオペレーティングシステムで利用可能です。

- 隠しボリューム (Hidden Volume): 暗号化ボリュームの中に、さらに別の隠された暗号化ボリュームを作成できます。これにより、万が一パスワードの開示を強要された場合でも、ダミーのボリュームを開示することで、真の機密データを保護する「もっともらしい否認 (Plausible Deniability)」が可能になります。

注釈:

・もっともらしい否認 (Plausible Deniability)

ある行動やデータの存在を否定できるような状況を作り出すこと。

VeraCryptの隠しボリュームは、その存在自体を技術的に証明することが困難なため、この概念を実現します。

- ブルートフォース攻撃への対策: パスワードの試行回数を重ねる総当たり攻撃(ブルートフォース攻撃)に対抗するため、パスワード処理にPBKDF2(Password-Based Key Derivation Function 2)などの反復ハッシュ関数を使用し、解読を困難にしています。

VeraCryptは、TrueCryptのセキュリティ監査で見つかった脆弱性にも対応しており、継続的な開発とコミュニティによるサポートが行われているため、信頼性の高い暗号化ツールとして評価されています。

どのような場合にVeraCryptが最適な選択肢となるか

上記の比較を踏まえ、以下のようなケースではVeraCryptが特に有力な選択肢となり得ます。

- コストを最優先で抑えたい個人ユーザーや中小企業

無償で高度な暗号化を実現できます。

- 複数のオペレーティングシステム環境でデータを安全に扱いたいユーザー

Windows、macOS、Linux間でのデータ共有が容易です。

- ソフトウェアの透明性や信頼性を重視するユーザー

オープンソースであるため、安心して利用できます。

- 「もっともらしい否認」のような高度なプライバシー保護機能を必要とするユーザー

隠しボリューム機能が有効です。

- 特定のパーティションやファイル群だけを手軽に暗号化したい場合

ファイルコンテナ機能が非常に便利です。

- OS標準の暗号化機能では満足できない、より詳細な設定や強力なアルゴリズムを求める場合。

一方で、全社的な集中管理機能や手厚いベンダーサポートが必須である大企業や、OSとの完全な統合による利便性を最優先する場合には、BitLockerやFileVault、あるいは商用製品が適している場合もあります。

なぜ「VeraCrypt」が活用されるのか

多くの企業やセキュリティ専門家がVeraCryptを選択する背景には、いくつかの明確な理由があります。

1. 高度なセキュリティと信頼性

VeraCryptの最大の魅力は、その堅牢なセキュリティ機能です。

前述の通り、AES、Serpent、Twofishといった実績のある強力な暗号化アルゴリズムをサポートし、これらを組み合わせることでさらにセキュリティ強度を高めることができます。

TrueCryptのプロジェクト終了後、そのソースコードを基に開発されたVeraCryptは、TrueCryptのセキュリティ監査で指摘された脆弱性の多くを修正しています。

また、オープンソースであるため、そのソースコードは誰でも検証可能であり、透明性が高く、バックドア(開発者や第三者が意図的に設けた不正アクセスのための抜け道)の懸念も低減されます。

2. 無償で利用可能

VeraCryptはオープンソースソフトウェアであり、商用利用を含めて完全に無償で利用できます。

高価な商用暗号化ソフトウェアと比較しても遜色のない、あるいはそれ以上の機能を提供しながら、ライセンス費用が一切かからない点は、特にコストを重視する企業や組織にとって大きなメリットとなります。

3. 柔軟な暗号化オプション

システムドライブ全体の暗号化から、特定のパーティション、外付けドライブ、さらにはファイルコンテナ形式での仮想暗号化ドライブの作成まで、ユーザーのニーズに応じた柔軟な暗号化オプションを提供します。

特にファイルコンテナは、特定のファイル群だけを安全に保管・持ち運びしたい場合に非常に便利です。例えば、機密情報が含まれる顧客リストや財務データをファイルコンテナに格納し、USBメモリで安全にオフライン保管するといった運用が可能です。

4. 「もっともらしい否認(Plausible Deniability)」の実現

隠しボリューム機能は、VeraCryptを特徴づける重要な機能の一つです。

万が一、脅迫などによりパスワードの開示を強要されるような事態に陥ったとしても、外側の通常ボリュームのパスワードのみを開示し、隠しボリュームの存在を秘匿することで、本当に重要なデータを守ることができます。

これは、特に機密性の高い情報を扱うジャーナリストや活動家、あるいは企業の内部告発者などにとって、非常に有効な防衛手段となり得ます。

5. TrueCryptからの移行の受け皿として

長らくディスク暗号化の定番であったTrueCryptの開発が2014年に突然終了し、公式ウェブサイトでもVeraCryptへの移行が推奨された経緯があります。

TrueCryptユーザーにとって、操作性や概念が類似しており、かつセキュリティが強化されたVeraCryptは、自然な移行先として広く受け入れられました。

これらの理由から、VeraCryptは、機密データの保護、コンプライアンス要件への対応、そしてサイバー攻撃からの防御といった多岐にわたるセキュリティ課題に対する有効なソリューションとして、多くの現場で活用されています。

VeraCryptの具体的なステップ(使い方と導入方法)

ここでは、VeraCryptの基本的な使い方として、Windows環境におけるインストールと暗号化ボリューム(ファイルコンテナ)の作成手順を解説します。

導入手順は公式サイトでも画像付きで公開されていますので、ご参照ください。

参考文献:https://veracrypt.io/en/Beginner%27s%20Tutorial.html

1. VeraCryptのダウンロードとインストール

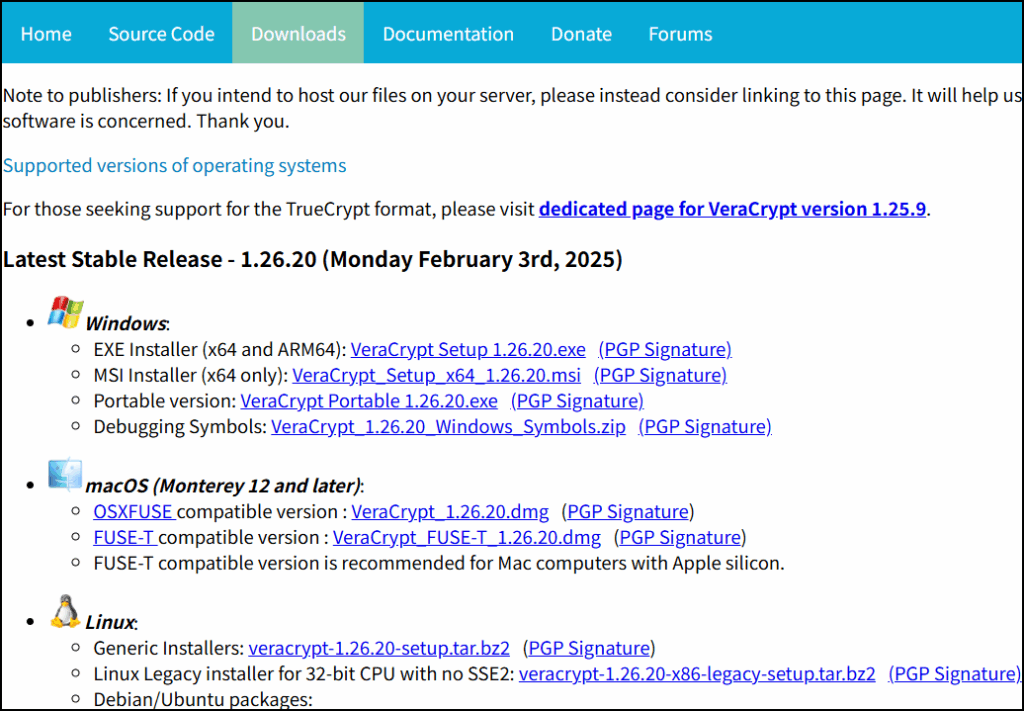

- 公式サイトからのダウンロード

まず、VeraCryptの公式サイト (https://www.veracrypt.fr/en/Downloads.html) にアクセスし、ご自身のOSに対応したインストーラーをダウンロードします。

- インストール

ダウンロードしたインストーラーを実行し、画面の指示に従ってインストールを進めます。「Install」と「Extract」の選択肢が表示されますが、通常は「Install」を選択します。

使用許諾契約に同意し、インストール先を指定すれば、数分でインストールは完了します。

2. 暗号化ボリューム(ファイルコンテナ)の作成

ファイルコンテナは、特定のファイルやフォルダをまとめて暗号化し、仮想的なドライブとしてマウントして利用できる機能です。

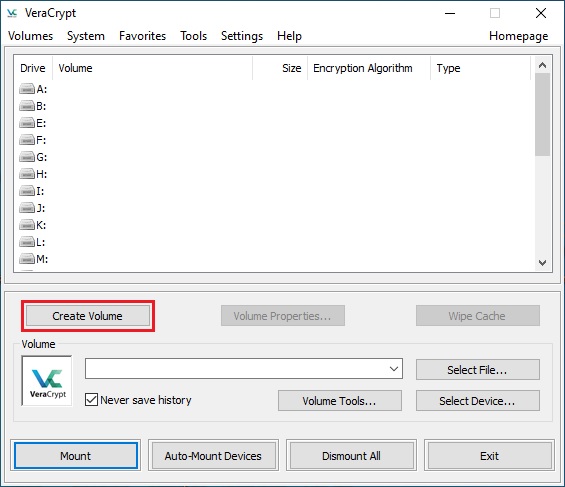

- VeraCryptの起動

インストール後、VeraCryptを起動します。

メイン画面には、利用可能なドライブレターの一覧が表示されます。

- ボリューム作成ウィザードの開始

「Create Volume」ボタンをクリックすると、「VeraCrypt Volume Creation Wizard」が開始されます。

- ボリュームタイプの選択

「Create an encrypted file container」(暗号化されたファイルコンテナを作成)を選択し、「Next」をクリックします。

- ボリュームタイプの詳細選択

「Standard VeraCrypt volume」(標準VeraCryptボリューム)を選択し、「Next」をクリックします。隠しボリュームを作成する場合は、「Hidden VeraCrypt volume」を選択しますが、ここでは標準ボリュームを作成します。

- ボリュームの場所とファイル名の指定

「Select File…」ボタンをクリックし、作成するファイルコンテナの保存場所とファイル名(例:MyEncryptedData.hc、拡張子は任意ですが.hcが一般的です)を指定して「Next」をクリックします。

注意: ここで指定するファイルは、まだ存在しない新規ファイルとして作成されます。既存のファイルは上書きされません。

- 暗号化オプションの選択

Encryption Algorithm (暗号化アルゴリズム)

デフォルトでは「AES」が選択されています。セキュリティ要件に応じて「Serpent」や「Twofish」、あるいはこれらの組み合わせを選択できます。特別な理由がなければ、AESでも十分強力です。

Hash Algorithm (ハッシュアルゴリズム)

デフォルトでは「SHA-512」が選択されています。これも通常はデフォルトのままで問題ありません。

そのため、そのまま「Next」をクリックします。

- ボリュームサイズの指定

作成するファイルコンテナのサイズを指定します。

例えば、「1 GB」のように入力して、「Next」をクリックします。

- パスワードの設定

強力なパスワードを設定してください(大文字・小文字の英字、数字、記号を組み合わせ、他のサービスで使い回していない、長くて推測しにくい文字列)。

VeraCryptでは20文字以上のパスワードが推奨されています。

パスワードマネージャーを利用して、ランダムで複雑なパスワードを生成・管理することをお勧めします。

パスワードを入力し、確認のため再度入力したら「Next」をクリックします。

「Use PIM (Personal Iterations Multiplier)」や「Use keyfiles」といったオプションもありますが、ここでは基本的なパスワード認証のみとします。

- ボリュームのフォーマット

マウスカーソルをウィンドウ内でランダムに動かすことで、暗号化キーのランダム性が高まります。

十分な時間(30秒以上推奨)マウスを動かした後、「Format」ボタンをクリックします。

フォーマットが完了すると、ファイルコンテナが作成されます。

「The VeraCrypt volume has been successfully created.」というメッセージが表示されたら、「OK」をクリックし、ウィザードを「Exit」で終了します。

3. 暗号化ボリューム(ファイルコンテナ)のマウントと利用

作成したファイルコンテナは、そのままでは利用できません。

VeraCryptを使って「マウント」することで、通常のドライブのようにアクセスできるようになります。

- ドライブレターの選択

VeraCryptのメイン画面で、空いているドライブレター(例:Z:)を選択します。

- ファイルコンテナの選択

「Select File…」ボタンをクリックし、先ほど作成したファイルコンテナ(例:MyEncryptedData.hc)を選択します。

- マウント

「Mount」ボタンをクリックします。

パスワード入力ダイアログが表示されるので、設定したパスワードを入力し、「OK」をクリックします。

- アクセス

パスワードが正しければ、選択したドライブレターにファイルコンテナがマウントされ、エクスプローラーなどからアクセスできるようになります。

このドライブは、通常のHDDやUSBメモリと同じようにファイルの保存や読み書きが可能であり、このドライブ内で行われるすべての操作は、自動的に暗号化・復号されます。

- アンマウント

利用が終わったら、必ずアンマウントしてください。

VeraCryptメイン画面でマウントされているドライブを選択し、「Dismount」ボタンをクリックします。

これにより、データへのアクセスが再び保護されます。

PCをシャットダウンまたは再起動した場合も自動的にアンマウントされます。

パーティションやシステムドライブ全体の暗号化も、ウィザードに従って同様の手順で進めることができますが、システムドライブの暗号化はOSの起動にも関わるため、より慎重な操作と事前のバックアップが必須となります。

VeraCryptのメリット

基本的な強み(特徴)のおさらい

まずは、VeraCryptが持つ基本的な強み(特徴)を再確認しておきましょう。

- 強力なセキュリティ

AES、Serpent、Twofishといった実績のある暗号化アルゴリズムに加え、これらのカスケード(多重)暗号化に対応。

ブルートフォース攻撃への耐性も強化されています。

- 無償で利用可能

オープンソースであり、個人利用・商用利用を問わず完全に無料で利用できます。

- 柔軟な暗号化オプション

システム全体の暗号化(フルディスク暗号化)、特定のパーティションの暗号化、そしてファイルコンテナ(暗号化された仮想ディスク)の作成と、用途に応じた柔軟な対応が可能です。

- 「もっともらしい否認(Plausible Deniability)」の実現

隠しボリューム機能により、万が一パスワードの開示を強要されても、真のデータを秘匿できる可能性があります。

これらの基本的な強み(特徴)を踏まえつつ、他のソリューションとの比較をしたメリットについて見ていきましょう。

1. VeraCrypt vs BitLocker (Windows標準暗号化)

BitLocker は、Windows Vista以降の特定エディション(Pro、Enterprise、Educationなど)に標準搭載されているフルディスク暗号化機能です。

OSとの統合性が高く、TPM (Trusted Platform Module) チップと連携することで、セキュリティと利便性を両立できます。

| 特徴 | VeraCrypt | BitLocker (Windows標準) |

|---|---|---|

| ソースコードの透明性 | オープンソース (第三者による検証が可能) | クローズドソース (Microsoftによる提供) |

| 対応OS | Windows, macOS, Linux | Windows (Pro, Enterprise, Educationエディション) |

| コスト | 無料 | Windowsライセンスに含む (Homeエディションでは利用不可) |

| 隠しボリューム機能 | あり (「もっともらしい否認」を提供) | 標準機能としては無し |

| 主な暗号化アルゴリズム | AES, Serpent, Twofish, およびこれらのカスケード | AES (XTS-AESが主) |

| ファイルコンテナ作成 | 可能 (柔軟性が高い) | 限定的 (BitLocker To Goはリムーバブルドライブ向け) |

| TPM連携 | 限定的/無し (ソフトウェアベースが中心) | 可能 (ハードウェアと連携しセキュリティ向上) |

| 集中管理機能 | 基本的に無し (スタンドアロンでの利用が主) | Active Directory経由での集中管理が可能 |

| 導入の容易さ | 別途インストールが必要 | OS機能として有効化 (対応エディションの場合) |

| サポート体制 | コミュニティによるサポートが中心 | Microsoftによる公式サポート |

2. VeraCrypt vs FileVault (macOS標準暗号化)

FileVault (FileVault 2) は、macOSに標準搭載されているフルディスク暗号化機能です。シンプルな設定でmacの起動ディスク全体を強力に保護できます。

| 特徴 | VeraCrypt | FileVault (macOS標準) |

|---|---|---|

| ソースコードの透明性 | オープンソース (第三者による検証が可能) | クローズドソース (Appleによる提供) |

| 対応OS | Windows, macOS, Linux | macOS のみ |

| コスト | 無料 | macOSライセンスに含む |

| 隠しボリューム機能 | あり (「もっともらしい否認」を提供) | 標準機能としては無し |

| 主な暗号化アルゴリズム | AES, Serpent, Twofish, およびこれらのカスケード | AES (XTS-AES 128が主) |

| ファイルコンテナ作成 | 可能 (柔軟性が高い) | 不可 (フルディスク暗号化が主) |

| OSとの統合性 | 低い (サードパーティ製ソフトウェア) | 高い (OS標準機能として完全に統合) |

| 導入の容易さ | 別途インストールが必要 | OSの設定から容易に有効化可能 |

| サポート体制 | コミュニティによるサポートが中心 | Appleによる公式サポート |

| リカバリーキー管理 | ユーザーがパスワード・キーファイルを厳重に管理 | Apple IDへの紐付け、ローカル保存、機関向けキー等のオプション |

3. VeraCrypt vs LUKS (Linux Unified Key Setup)

LUKS は、Linuxで標準的に使用されるディスク暗号化の仕様およびその実装です。

dm-cryptというカーネルモジュール上で動作し、高い柔軟性と強力なセキュリティを提供します。

| 特徴 | VeraCrypt | LUKS (Linux Unified Key Setup) |

|---|---|---|

| ソースコードの透明性 | オープンソース (第三者による検証が可能) | オープンソース (Linuxカーネルの一部として検証可能) |

| 主な対応OS | Windows, macOS, Linux | Linux (他のUnix系OSでも一部利用可能) |

| コスト | 無料 | 無料 |

| GUIの提供 | 標準でGUIを提供 (全対応OS) | 主にコマンドライン (GUIフロントエンドも存在) |

| ファイルコンテナ機能 | 専用機能として容易に作成・管理可能 | ループバックデバイス等を使い手動で設定・管理 (一手間かかる) |

| 隠しボリューム機能 | 専用機能として提供 (「もっともらしい否認」) | 直接的な専用機能は無し (工夫次第で類似の構成は可能) |

| システム/OSとの統合性 | サードパーティ製ソフトウェアとして動作 | Linuxカーネルレベルで深く統合 (dm-crypt) |

| 柔軟性/カスタマイズ性 | 高い (多様なアルゴリズム、設定オプション) | 非常に高い (詳細なパラメータ設定、キー管理など) |

| 導入の容易さ(初心者向け) | 比較的容易 (特にGUI操作に慣れている場合) | やや知識が必要 (コマンドライン操作が基本のため) |

| サポート体制 | コミュニティによるサポートが中心 | Linuxコミュニティ、ディストリビューションによるサポート |

4. VeraCrypt vs 商用暗号化ソフトウェア

Symantec Endpoint Encryption、McAfee Complete Data Protectionなどの商用暗号化ソフトウェアは、特に企業向けに豊富な機能とサポートを提供します。

| 特徴 | VeraCrypt | 商用暗号化ソフトウェア (一般的な傾向) |

|---|---|---|

| ソースコードの透明性 | オープンソース (第三者による検証が可能) | 多くはクローズドソース (ベンダーによる提供) |

| コスト | 無料 | 有償 (ライセンス購入、サブスクリプション等) |

| 主な機能 | 強力な暗号化、ファイルコンテナ、隠しボリューム | 暗号化に加え、集中管理、監査レポート、ポリシー適用、DLP連携等 |

| 対応OS | Windows, macOS, Linux | 製品により異なる (多くは主要OSに対応) |

| サポート体制 | コミュニティによるサポートが中心 | ベンダーによる専門のテクニカルサポート、SLA提供あり |

| 集中管理機能 | 基本的に無し (スタンドアロンでの利用が主) | 充実 (多数デバイスの一元管理、ポリシー強制) |

| 監査・レポート機能 | 限定的 | 詳細なログ取得、コンプライアンス対応レポート機能が充実 |

| 主な導入規模 | 個人、小規模~中規模組織 | 中規模~大規模組織、エンタープライズ向け |

| カスタマイズ性 | 設定項目が豊富で柔軟 | ポリシーベースでのカスタマイズ、機能選択が主 |

| ベンダーロックイン | 無し | 発生する可能性あり |

| アップデート/新機能 | コミュニティベースの開発サイクル | ベンダーのロードマップに基づき提供 |

活用方法

VeraCryptはその多機能性と堅牢性から、様々なシーンで活用されています。

ここでは、VeraCryptの具体的な活用方法について、想定されるシナリオと効果をセットでお伝えします。

1. 機密情報・個人情報のローカル保存時の暗号化

- シナリオ

経理部門の担当者が、決算情報や従業員の給与データといった機密性の高いファイルを自身の業務用PCに保存しています。 - VeraCryptの活用

PCの特定フォルダ、あるいはCドライブとは別のデータ保存用パーティションをVeraCryptで暗号化。

ファイルコンテナを作成し、その中に機密ファイルを格納する運用も有効です。

これにより、PCがマルウェアに感染したり、第三者に不正アクセスされたりした場合でも、暗号化されたデータ自体が読み取られるリスクを低減します。

ポイント: 日常業務ではマウントして利用し、業務終了時や離席時にはアンマウントする習慣をつけることで、セキュリティレベルを維持します。

2. リムーバブルメディア(USBメモリ、外付けHDD)の暗号化

- シナリオ

営業担当者が、顧客情報や提案資料をUSBメモリに入れて持ち運ぶ必要があります。

あるいは、システム管理者が重要な設定ファイルやバックアップデータを外付けHDDに保存しています。 - VeraCryptの活用

USBメモリや外付けHDD全体をVeraCryptで暗号化します。

これにより、メディアを紛失したり盗難に遭ったりした場合でも、第三者によるデータの閲覧を防ぐことができます。

ポイント: 持ち出し用のUSBメモリには必ずVeraCryptによる暗号化を義務付け、パスワードポリシーを徹底することが重要です。

3. 社内での機密ファイル共有時のセキュリティ確保

- シナリオ

開発部門が、新製品の設計図やソースコードといった極秘情報を、部門内や特定のプロジェクトメンバー間でのみ安全に共有したいです。

- VeraCryptの活用

共有サーバー上や、特定のメンバーのみがアクセスできる場所にVeraCryptのファイルコンテナを作成し、その中に機密ファイルを格納します。

ファイルコンテナのパスワードを共有メンバーのみに通知することで、アクセスを制御します。

ポイント: パスワードの安全な伝達方法を確立し、定期的なパスワード変更を検討する必要があります。

4. システムドライブ全体の暗号化による盗難・紛失対策

- シナリオ

外出や出張が多い従業員のノートPCや、重要なデータが保存されているサーバーの盗難・紛失リスクに備えたいです。 - VeraCryptの活用

OSがインストールされているシステムドライブ全体をVeraCryptで暗号化します(フルディスク暗号化)。

これにより、PCやサーバーが起動する際にVeraCryptのパスワード入力が必須となり、不正な起動やデータの抜き取りを防止します。

ポイント: フルディスク暗号化は強力な保護手段ですが、パスワードを忘れるとOS自体が起動できなくなるため、パスワード管理は非常に重要です。また、導入前に必ずデータのフルバックアップを取得し、リカバリー手順を確認しておく必要があります。レスキューディスクの作成も推奨されます。

5. 「もっともらしい否認」が必要な状況でのデータ保護

- シナリオ

機密性の高い調査報道を行うジャーナリストや、人権擁護活動家などが、自身の情報源や取材データを権力による不当な開示要求から保護したいです。 - VeraCryptの活用

VeraCryptの隠しボリューム機能を利用します。

表向きの通常ボリュームには当たり障りのないデータを格納しておき、真に秘匿したいデータは隠しボリュームに保存します。

万が一、パスワード開示を強要された場合は、通常ボリュームのパスワードのみを開示することで、隠しボリュームの存在を悟られることなく重要なデータを保護します。

ポイント: 隠しボリュームの存在を推測されないよう、通常ボリュームの利用状況も自然に見せかける必要があります。

これらの活用方法はVeraCryptの活用方法の一部に過ぎません。

組織のセキュリティポリシーや扱うデータの種類、リスクレベルに応じて、最適な活用方法を検討することが重要です。

まとめ

本記事では、オープンソースのディスク暗号化ソフトウェアであるVeraCryptについて、その概要、特徴、具体的な使い方、導入メリット、そして活用事例に至るまで、ITセキュリティエンジニアや情報システム部門の担当者様向けに詳しく解説しました。

VeraCryptは、無償でありながら、AES、Serpent、Twofishといった強力な暗号化アルゴリズム、ファイルコンテナ、フルディスク暗号化、そして隠しボリュームといった高度な機能を提供し、企業や個人の重要なデータを様々な脅威から保護するための有効な手段となり得ます。

情報漏洩対策がますます重要視される現代において、VeraCryptのような信頼性の高い暗号化ツールを導入・活用することは、企業のレピュテーション保護やコンプライアンス遵守の観点からも非常に有益です。

もちろん、VeraCryptを導入するだけで全てのセキュリティが確保されるわけではありません。適切なパスワード管理、定期的なセキュリティアップデート、従業員教育など、多層的なセキュリティ対策の一環としてVeraCryptを位置づけ、運用していくことが肝要です。

本記事が、皆様の組織におけるデータセキュリティ強化の一助となり、VeraCrypt導入検討の際の参考情報としてお役立ていただければ幸いです。

参考文献

- VeraCrypt Official Website:

https://www.veracrypt.fr/en/Home.html - VeraCrypt Documentation:

https://www.veracrypt.fr/en/Documentation.html - IPA (情報処理推進機構) – 企業ウェブサイトのための脆弱性対応ガイド :

https://www.ipa.go.jp/security/vuln/websecurity.html

(直接VeraCryptを解説しているわけではありませんが、データ保護の文脈で参考になります)

コメント