はじめに

初めまして、合同会社Artopeerの越川と申します。

記事をご覧いただきありがとうございます。

私は10年以上にわたってウェブアプリケーション開発からサーバー構築まで幅広く経験を積み、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。

長年の実務を通じて、現代のビジネス環境におけるデータの価値と、それを守るセキュリティ対策の重要性を実感してきました。

デジタルトランスフォーメーション(DX)が進展し、あらゆるものがインターネットに接続される現在、サイバーセキュリティの重要性は従来以上に高まっています。

日々進化するサイバー攻撃の手口は巧妙化・複雑化が進み、従来のパターンマッチング型セキュリティ対策だけでは対応困難なケースが増加しています。

このような状況を背景に、近年「AIセキュリティ」が注目を集めています。

人工知能(AI)の持つ高度な分析能力や学習能力をセキュリティ対策に活用することで、未知の脅威検知、膨大なセキュリティログの効率的分析、インシデント対応の迅速化などが実現可能になります。

本記事では、セキュリティエンジニアや情報システム部門の担当者が「AIセキュリティ」導入を検討する際に必要な情報を提供します。基礎知識から具体的な活用ステップ、メリット、事例まで、技術ブログの形式で詳しく解説していきます。

この記事が皆様のAIセキュリティ導入検討の参考になれば幸いです。

AIセキュリティとはなにか

AIセキュリティとは、人工知能技術、特に機械学習や深層学習を活用してサイバーセキュリティを強化するアプローチのことです。

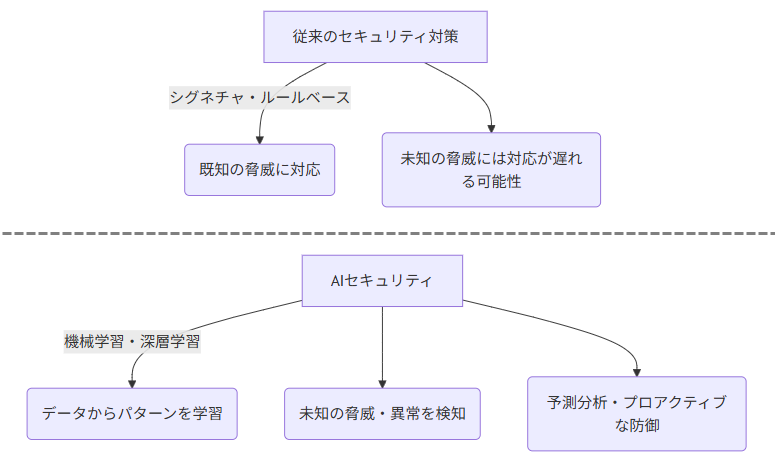

従来のセキュリティ対策では、既知のマルウェアのシグネチャや事前に定義されたルールに基づいて脅威を検知・ブロックする手法が一般的でした。

しかし、この方法には限界があります。日々新たに生み出される未知のマルウェアや新種の攻撃手法に対しては、対応パターンやルールが作成されるまでに時間がかかり、どうしても対応が後手に回ってしまうという課題を抱えていました。

こうした従来手法の課題を解決するため、AIセキュリティは次のような特徴を備えています。

- 学習能力

大量のセキュリティ関連データ(ログ、ネットワークトラフィック、マルウェア検体など)を学習し、正常な状態や攻撃のパターンを自律的に認識します。

- 異常検知

学習した「正常な状態」から逸脱する振る舞いや、未知のパターンを持つ不審なアクティビティを「異常」として検知する能力に長けています。

これにより、シグネチャに依存しない未知の脅威への対応が期待できます。

- 予測分析

過去の攻撃トレンドや現在の脅威情報を分析し、将来発生しうる攻撃を予測したり、潜在的な脆弱性を指摘したりすることも可能です。

例えば、ネットワーク内の通信パターンの微細な変化から、内部に侵入したマルウェアが外部のC&Cサーバー(Command and Control Server: 攻撃者がマルウェアに指令を送るためのサーバー)と通信しようとしている兆候を、従来のルールベースでは見逃してしまうようなケースでも、AIは検知できる可能性があります。

【従来のセキュリティ対策とAIセキュリティの違いの簡易図】

なぜAIセキュリティが活用されるのか

AIセキュリティが注目され、活用が進んでいる背景には、いくつかの重要な要因があります。

1. サイバー攻撃の高度化・巧妙化と量の増大

サイバー攻撃者は、AIや自動化技術を悪用してますます高度で巧妙な攻撃を仕掛けてくるようになりました。

標的型攻撃、ファイルレスマルウェア、サプライチェーン攻撃など、従来の手法では検知が難しい攻撃が増加しています。

また、攻撃の絶対量も増加しており、セキュリティ担当者が人手ですべてに対応するのは不可能です。

AIは、これらの大量かつ複雑な脅威を効率的に処理し、分析する能力を提供します。

2. 膨大なセキュリティデータの効率的な分析

現代の企業環境では、ファイアウォール、IDS/IPS(侵入検知・防御システム)、エンドポイントセキュリティ製品など、多数のセキュリティ機器やソフトウェアが稼働しており、日々膨大な量のログデータが生成されます。

これらのログを人間がすべて監視・分析し、真に危険な脅威を見つけ出すのは非常に困難です。

AIは、これらのビッグデータを高速に処理・分析し、インシデントの兆候や異常なアクティビティを自動的に抽出することで、セキュリティ運用(SecOps)の効率を大幅に向上させることができるでしょう。

3. セキュリティ人材の不足

高度な専門知識を持つセキュリティ人材は世界的に不足しており、多くの企業にとって深刻な課題となっています。

AIセキュリティソリューションは、セキュリティアナリストの作業を自動化・効率化することで、限られた人材でもより多くの脅威に対応できるように支援します。

例えば、アラートのトリアージ(重要度判定)や、初期調査の自動化などが挙げられます。これにより、アナリストはより高度な分析や戦略的な業務に集中できるようになります。

4. 未知の脅威への対応(ゼロデイ攻撃対策)

ゼロデイ攻撃とは、ソフトウェアの脆弱性が発見されてから修正パッチが提供されるまでの期間に、その脆弱性を悪用して行われる攻撃のことです。

従来のシグネチャベースの対策では、このような未知の攻撃パターンに対応することができません。

一方、AIセキュリティは、システムの正常な動作を学習し、それから逸脱する異常な挙動を検知することで、シグネチャが存在しないゼロデイ攻撃や未知のマルウェアに対しても効果を発揮します。

このような背景から、AIは現代の複雑なセキュリティ環境において欠かせない技術となりつつあります。

AIセキュリティの具体的な導入ステップと考慮すべきポイント

AIセキュリティを導入し、効果的に活用するためには、計画的なアプローチが必要です。

以下に、一般的な導入ステップと考慮すべきポイントを示します。

ステップ1: 現状分析と目的設定

- 課題の明確化

まず、自社のセキュリティにおける最も大きな課題は何か、AIによって何を解決したいのかを明確にします。

例えば、「マルウェア感染後の迅速な検知と対応」「セキュリティアラートの分析業務の効率化」「未知の脅威への対策強化」などです。

- 適用範囲の決定

AIセキュリティをどの領域に適用するかを決定します。

エンドポイント保護(EDR: Endpoint Detection and Response)、ネットワーク監視(NDR: Network Detection and Response)、ログ分析(SIEM: Security Information and Event Management)、脆弱性管理など、様々な適用分野があります。

- 目標設定 (KPI)

AI導入によって達成したい具体的な目標(KPI: Key Performance Indicator)を設定します。

例えば、「マルウェア検知率〇〇%向上」「平均対応時間(MTTR: Mean Time To Respond)〇〇%短縮」「誤検知率〇〇%削減」などです。

ステップ2: ソリューション選定とPoC (概念実証)

- 情報収集と比較検討

市場には様々なAIセキュリティソリューションが存在します。

自社の課題や目的に合致する製品・サービスを複数リストアップし、機能、実績、サポート体制、コストなどを比較検討します。

検知能力

未知の脅威に対する検知精度、誤検知の少なさ。

説明可能性 (Explainable AI – XAI)

AIがなぜそのような判断(検知)を下したのかを人間が理解できる形で説明できるか。

これは、アラート対応の効率や信頼性に大きく関わります。

既存システムとの連携

既存のセキュリティ製品(ファイアウォール、プロキシ、SIEMなど)やITインフラとの連携がスムーズに行えるか。

運用負荷

導入後のチューニングやメンテナンス、AIモデルの再学習などにどの程度の手間がかかるか。

- PoC (Proof of Concept) の実施

本格導入の前に、少数のシステムや限定された範囲でPoCを実施し、ソリューションの有効性や自社環境との適合性を検証します。

PoCを通じて、期待される効果が得られるか、運用上の問題点はないかなどを評価します。

ステップ3: 導入と初期設定・学習

- 導入計画の策定

PoCの結果を踏まえ、詳細な導入計画(スケジュール、体制、作業内容など)を策定します。

- インフラ準備とインストール

必要なハードウェアやソフトウェアを準備し、ソリューションをインストール・設定します。

クラウドベースのサービスの場合は、アカウント設定やエージェントの展開などを行います。

- データ収集とAIモデルの学習

AIが効果的に機能するためには、質の高い十分な量のデータが必要です。

自社の環境から収集したログデータやトラフィックデータなどをAIモデルに学習させます。

多くの商用ソリューションでは、事前に学習済みの汎用モデルが提供され、それを自社データでファインチューニング(微調整)する形になります。

- ベースラインの確立

AIが「正常な状態」を学習するために、一定期間、通常のシステム稼働状況のデータを収集し、ベースラインを確立します。

ステップ4: 運用とチューニング、評価

- 監視とアラート対応

AIセキュリティソリューションが生成するアラートを監視し、インシデント発生時には迅速に対応します。

AIによる分析結果や推奨事項を参考に、効率的なインシデントレスポンスを行います。

- 継続的なチューニング

導入初期は誤検知や過検知が発生することがあります。

検知されたアラートを分析し、AIモデルのパラメータを調整したり、学習データを追加したりすることで、検知精度を継続的に向上させます。

- 定期的な効果測定と改善

設定したKPIに基づいて定期的にAIセキュリティの効果を測定し、課題があれば改善策を講じます。

ビジネス環境の変化や新たな脅威の出現に合わせて、AIモデルの再学習や設定の見直しも必要です。

- セキュリティ運用プロセスへの統合

AIセキュリティを既存のセキュリティ運用プロセス(インシデント管理、脆弱性管理など)にスムーズに統合し、SOAR (Security Orchestration, Automation and Response) ツールなどと連携させることで、さらなる効率化と自動化を目指します。

AIセキュリティのメリット

従来のセキュリティ対策製品との比較

AIセキュリティは、従来のセキュリティ対策製品と比較して、いくつかの明確なメリットを説明します。

| 特徴 | AIセキュリティ | 従来のシグネチャベース対策 (例: 従来型アンチウイルス) | 従来のルールベースSIEM |

|---|---|---|---|

| 検知対象 | 未知の脅威、ゼロデイ攻撃、異常行動、内部不正の兆候 | 既知のマルウェア、既知の攻撃パターン | 定義されたルールに合致するイベント、既知の攻撃シナリオ |

| 検知メカニズム | 機械学習による振る舞い検知、異常検知、予測分析 | シグネチャ(パターン)マッチング | 相関分析ルール、閾値ベース |

| 対応速度 | リアルタイムに近い検知・分析、自動化による迅速な初期対応の可能性 | シグネチャ更新後に対応可能 | ルールに合致次第検知。分析・対応は手動が多く時間がかかる場合がある |

| 誤検知 | 学習データやチューニングに依存するが、適切に行えば低減可能。過学習による誤検知の可能性あり | シグネチャの精度に依存。亜種などには誤検知または検知漏れの可能性 | ルールの設計に依存。厳しすぎると誤検知増、緩すぎると検知漏れ |

| 運用負荷 | 初期学習とチューニングに工数がかかる場合がある。その後は自動化により運用負荷を軽減できる可能性 | シグネチャの頻繁な更新が必要だが、運用自体は比較的容易 | ルールの作成・維持・チューニングに専門知識と工数が必要 |

| 進化・適応性 | 新たなデータを学習することで継続的に進化し、変化する脅威環境に適応可能 | 新たな脅威には新たなシグネチャが必要。適応性は低い | 新たな脅威に対応するにはルールの見直しや追加が都度必要 |

メリット1: 未知の脅威に対する検知能力の向上

最大のメリットは、未知の脅威やゼロデイ攻撃に対する検知能力です。

AIは、過去のデータから「正常」と「異常」のパターンを学習するため、定義ファイル(シグネチャ)が存在しない新しいマルウェアや攻撃手法であっても、その振る舞いの異常性から脅威として検知できる可能性があります。

これは、巧妙化する標的型攻撃などに対して非常に有効です。

メリット2: 膨大なアラートの処理と分析の効率化

セキュリティ製品は日々大量のアラートを生成しますが、その中には誤検知や重要度の低いものも多く含まれます。

AIは、これらのアラートを自動的に分析・分類し、真に危険なアラートを優先順位付けすることができます。

これにより、セキュリティアナリストは重要なインシデントに集中でき、見落としのリスクを低減し、対応時間を短縮できます。

UEBA (User and Entity Behavior Analytics) のようなAIを活用したソリューションは、ユーザーやエンティティ(サーバー、端末など)の通常の行動パターンを学習し、逸脱する行動を検知することで、内部不正やアカウント乗っ取りなどの兆候を早期に発見するのに役立ちます。

メリット3: インシデント対応の迅速化と自動化

AIは、検知した脅威に対して、関連情報の収集、影響範囲の特定、推奨される対応策の提示などを自動的に行うことができます。

さらに、SOARプラットフォームと連携することで、一部の対応プロセス(例:不審なプロセスの隔離、不正な通信のブロックなど)を自動化することも可能です。

これにより、インシデント対応の初動を大幅に迅速化し、被害の拡大を防ぐことができます。

メリット4: セキュリティ運用のプロアクティブ化

AIによる予測分析を活用することで、将来発生しうる脅威のトレンドを予測したり、自社の環境に潜む脆弱性やリスクを事前に特定したりすることが期待できます。

これにより、リアクティブ(事後対応型)なセキュリティ対策から、プロアクティブ(事前予防型)な対策へとシフトすることが可能になります。

もちろん、AIセキュリティも万能ではありません。

学習データの質や量によって精度が左右されたり、AIモデルが攻撃者によって意図的に騙される「Adversarial AI(敵対的AI)」といった新たな脅威も存在します。

しかし、これらの課題を理解し、適切に運用することで、従来の対策を大幅に強化できることは間違いありません。

活用場面と効果

AIセキュリティは、既に様々な分野で実用化されており、企業のセキュリティ体制を大幅に強化しています。

AIの学習能力と分析能力を活かすことで、従来の対策だけでは対応が困難だった脅威への対処や、セキュリティ運用の効率化を実現できます。

そこで、ここでは代表的な活用場面と期待される効果を以下にご紹介します。

1. NGAV/EDRによる高度なエンドポイント保護

AIを活用したNGAV (Next Generation Antivirus) や EDR (Endpoint Detection and Response) は、エンドポイント(PC、サーバー、スマートフォンなど、ネットワークに接続された末端のデバイス)の保護を大幅に強化するための有効な方法です。

- 活用内容(概要)

従来のシグネチャベースのアンチウイルスソフトは、既知のマルウェアの特徴を登録したデータベースとの照合によって脅威を検知していました。

しかし、AIベースのソリューションはマルウェアの「振る舞い」そのものを学習・分析します。

これにより、シグネチャが存在しない未知のマルウェア、ファイルを利用せずメモリ上で活動するファイルレスマルウェア、巧妙に難読化されたマルウェアなども、その不審な挙動から検知し、実行を阻止することが可能になります。 - 期待できる効果

1. 新種・亜種のマルウェアによる感染リスクの低減。

2. ゼロデイ攻撃(脆弱性が発見されてから修正パッチが提供されるまでの間にその脆弱性を悪用する攻撃)の被害を抑制。

3. 万が一、侵入を許した場合でも、EDR機能によりインシデントの早期発見、影響範囲の特定、迅速な封じ込めや復旧対応が可能。

例えば、従業員の端末でランサムウェアが実行されようとした際に、AIがその異常なファイルアクセスパターンや暗号化処理の挙動から脅威を特定し、実行を阻止することで被害を未然に防ぐことが期待できます。

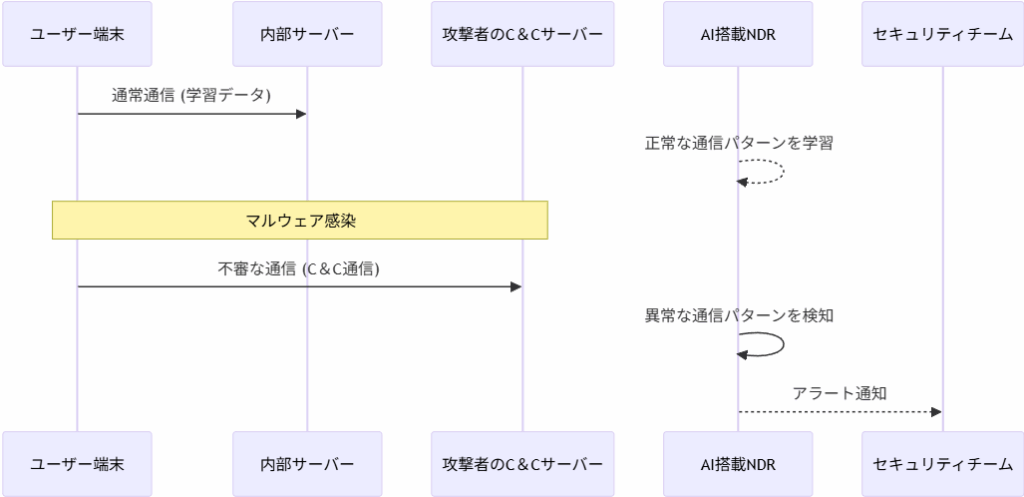

2. NDR/NTAによるネットワーク全体の脅威可視化と分析

ネットワークトラフィック全体をAIで分析するNDR (Network Detection and Response) や NTA (Network Traffic Analysis) は、組織のネットワーク内部に潜む脅威や不審な活動を早期に発見し、対応するための重要な活用方法です。

- 活用内容(概要)

AIは、ネットワーク全体の通信パターンやデータフローを継続的に監視・学習し、「正常な状態」のベースラインを確立します。

そのベースラインから逸脱する異常な通信(例: 未知のサーバーへの不審な通信、通常とは異なる大量のデータ転送、内部ネットワークでのマルウェアの横展開(ラテラルムーブメント)の兆候など)を自動的に検知し、アラートを発します。 - 期待できる効果

1. ファイアウォールやIDS/IPS(侵入検知・防御システム)をすり抜けて内部に侵入した脅威の早期発見。

2. 内部不正による不審なデータアクセスや持ち出しの試みの検知。

3. C&Cサーバー(攻撃者がマルウェアに指令を送るサーバー)との通信など、マルウェア活動の兆候の特定。

これらのような、人間では気づきにくい微細な通信の変化や、巧妙に隠蔽された攻撃の兆候を捉え、迅速な調査と対応を可能にします。

【AI搭載NDRによる異常通信検知の簡易イメージ図】

3. SIEM/UEBAによるセキュリティログの高度な分析とインシデント検知

AIを搭載した次世代SIEM (Security Information and Event Management) や UEBA (User and Entity Behavior Analytics) は、様々なセキュリティ機器やシステムから集約される膨大なログデータの中から、真に重要な脅威の兆候を見つけ出すための強力な手段となります。

- 活用内容(概要)

AIは、ユーザーアカウントやエンティティ(サーバー、端末、アプリケーションなど)の通常の行動パターン(アクセス時間、利用するリソース、データ転送量など)を学習します(ベースライン化)。

学習したベースラインから逸脱する異常な行動(例: 深夜の不正アクセス、機密情報への不審なアクセス頻度の増加、普段利用しないシステムへのログイン試行、退職予定者による大量のデータダウンロードなど)をリアルタイムで検知し、リスクスコアリングを行います。 - 期待できる効果

1. 膨大なアラートの中から対応すべき重要なインシデントを自動的に優先順位付けし、セキュリティ運用者の負荷を軽減。

2. 外部からのサイバー攻撃だけでなく、内部不正行為やアカウント乗っ取りによる不正アクセスの早期発見。

3. インシデントの予兆を捉え、被害が発生する前に対処できる可能性の向上。

4. AIによるフィッシングメール・BEC対策の強化

巧妙化の一途をたどるフィッシングメールやビジネスメール詐欺(BEC: Business Email Compromise)への対策として、AIを活用したメールセキュリティは非常に効果的な活用方法です。

- 活用内容(概要)

AIはメールの文面、送信元アドレスの信頼性、メールヘッダー情報、添付ファイルの種別や内容、記載されているURLの安全性などを多角的に分析します。

例えば不自然な日本語、緊急性を過度に煽る内容、特定のキーワードなど、様々な要素を総合的に判断します。

そして、機械学習モデルを用いて過去の膨大なフィッシングメールのデータから特徴を学習するため、新たな手口にも対応できる検知能力を持っています。 - 期待できる効果

1. 従来のルールベースやキーワードフィルタリングではすり抜けてしまうような、巧妙に作り込まれた標的型フィッシングメールやBECを高精度で検知・ブロック。

2. 従業員が危険なメールを開封したり、不正なリンクをクリックしたりするリスクを大幅に低減。

3. なりすましメールによる金銭的被害や機密情報の漏洩を未然に防止。

5. AIを活用した脆弱性管理の最適化

日々新たに発見・公開される膨大な脆弱性情報の中から、自社の環境において本当に対応が必要なものを効率的に特定し、その対応の優先順位付けを行うためにAIを活用する方法があります。

- 活用内容(概要)

AIは、公開されている脆弱性データベース(CVEなど)、自社のIT資産情報(OS、ミドルウェア、アプリケーションのバージョンなど)、攻撃者の関心度や悪用コードの有無、インターネット上での攻撃トレンドなどを総合的に分析します。

各脆弱性が自社のビジネスに与える潜在的なリスクを評価し、対応すべき優先度を自動的にスコアリングします。 - 期待できる効果

1. セキュリティ担当者が、日々大量に報告される脆弱性情報の中から、本当に危険なもの、すぐに対応すべきものを見極める作業負荷を軽減。

2. 限られた人的・時間的リソースを、最もリスクの高い脆弱性の修正に集中させることが可能。

3. パッチ適用の計画をより効果的に立案・実行できるようになり、システム全体のセキュリティレベルを効率的に向上させることが可能。

これらの活用方法を通じて、AIセキュリティは企業が直面する様々なサイバー脅威に対する防御力を飛躍的に高め、より安全で効率的なビジネス環境の実現に大きく貢献しています。

AIの継続的な学習能力により、進化し続ける脅威に対しても柔軟に対応できる点が、従来のセキュリティソリューションとの大きな違いといえるでしょう。

まとめ

本記事では、「AIセキュリティ」の基礎知識から、その活用が広がる背景、具体的な導入ステップ、従来の対策と比較したメリット、そして実際の活用事例に至るまでを解説してきました。

AIセキュリティは、サイバー攻撃の高度化・巧妙化、セキュリティ人材不足といった現代の課題に対応するための強力な武器となり得ます。

そして、未知の脅威の検知、膨大なデータの効率的な分析、インシデント対応の迅速化など、そのメリットは多岐にわたります。

しかし、AIセキュリティを導入すれば全ての問題が解決するわけではありません。

自社の課題を明確にし、適切なソリューションを選定し、継続的に運用・改善していくことが重要です。

また、AIの判断を鵜呑みにせず、最終的には人間の知見と組み合わせることが、より堅牢なセキュリティ体制の構築に繋がります。

AI技術は日進月歩で進化しており、AIセキュリティの分野も同様に急速な発展を続けています。

今後、さらに高度な分析能力や自動化機能を持ったソリューションが登場することが期待されます。

セキュリティエンジニアや情報システム部門の担当者の皆様におかれましては、本記事でご紹介した内容を参考に、ぜひAIセキュリティの導入・活用をご検討いただき、自社のセキュリティレベルを一層向上させるための一歩を踏み出していただければ幸いです。

参考文献

- NIST (National Institute of Standards and Technology):

https://www.nist.gov/

- IPA (情報処理推進機構): セキュリティ関係者のためのAIハンドブック

https://www.ipa.go.jp/jinzai/ics/core_human_resource/final_project/2022/AI-handbook.html

コメント