はじめに

初めまして、合同会社Artopeerの越川と申します。

記事をご覧いただきありがとうございます。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

特に、顧客情報、財務データ、技術情報といった機密性の高い情報は、企業の最も重要な資産の一つであり、日々大量に生成・活用されています。しかし、その一方で、サイバー攻撃は年々高度化・巧妙化しており、情報漏洩のリスクはかつてないほど高まっています。

このような状況下で、情報を安全に保護するための切り札となるのが「暗号化」技術であり、その結果として生成されるのが、本記事のテーマである「暗号文字」です。

私のこれまでの知見を活かし、本記事では、セキュリティエンジニアや情報システム部門のご担当者様が、自社の情報セキュリティ戦略を策定し、具体的な製品やソリューションを導入検討する際に役立つよう、「暗号文字」の基礎から実践的な活用方法、導入のメリット、そして実際の企業における活用事例までを、技術的な観点から分かりやすく解説いたします。

暗号文字とはなにか

「暗号文字」とは、一般的に、元の意味が分からないように変換された文字列のことを指します。

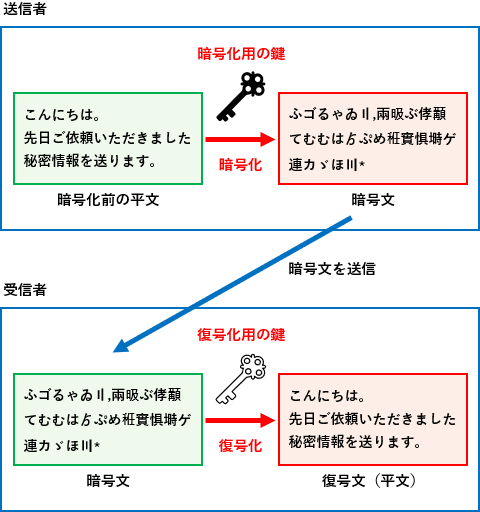

より専門的な用語では「暗号文(Ciphertext)」と呼ばれ、元のデータである「平文(Plaintext)」を特定の計算手順である「暗号アルゴリズム(Encryption Algorithm)」と「鍵(Key)」を用いて変換した結果得られる、人間には直接解読できない形式のデータのことです。

【暗号化と復号化の基本的なイメージ図】

暗号化されたデータ(暗号文)は、正しい「鍵」と「復号アルゴリズム(Decryption Algorithm)」を用いなければ元の平文に戻すことができません。

これにより、万が一データが第三者の手に渡ったとしても、その内容を秘匿することができます。

主要な暗号技術には、大きく分けて以下の2つの方式があります。

共通鍵暗号方式 (Symmetric Cryptography)

暗号化と復号に同じ鍵(共通鍵)を使用する方式です。

この方式は処理速度が速いため、大量のデータを暗号化するのに適しています。

代表的なアルゴリズムとしては、AES (Advanced Encryption Standard)などがあります。

- メリット

高速な暗号化・復号処理。 - デメリット

鍵の配送と管理が難しい。通信相手ごとに安全に鍵を共有する必要がある。

公開鍵暗号方式 (Public-key Cryptography / Asymmetric Cryptography)

暗号化と復号に異なる鍵(公開鍵と秘密鍵のペア)を使用する方式です。

公開鍵は誰でも入手可能で、データの暗号化やデジタル署名の検証に使用されます。

一方、秘密鍵は本人だけが厳重に管理し、データの復号やデジタル署名の生成に使用されます。

代表的なアルゴリズムとしては、RSA (Rivest-Shamir-Adleman)や楕円曲線暗号 (ECC) などがあります。

- メリット

鍵の配送が比較的容易(公開鍵は公開して良い)。デジタル署名による認証や改ざん検知が可能。 - デメリット

共通鍵暗号方式に比べて処理速度が遅い。

実際には、これら2つの方式を組み合わせたハイブリッド暗号方式がよく利用されます。

例えば、データの暗号化自体は高速な共通鍵暗号方式で行い、その共通鍵の受け渡しを安全性の高い公開鍵暗号方式で行う、といった具合です。

SSL/TLSなどがこの代表例です。

注釈:

- 平文 (Plaintext)

暗号化される前の、元の判読可能なデータ。 - 暗号アルゴリズム (Encryption Algorithm)

平文を暗号文に、または暗号文を平文に変換するための数学的な手順や規則のセット。 - 鍵 (Key)

暗号化および復号に使用される秘密の情報。鍵の長さが長いほど、一般的に解読が困難になります。 - 復号アルゴリズム (Decryption Algorithm)

暗号文を平文に戻すための手順。 - AES (Advanced Encryption Standard)

アメリカ合衆国の国立標準技術研究所 (NIST) によって選定された共通鍵暗号方式の標準。

DES (Data Encryption Standard) の後継として、現在広く利用されています。 - RSA (Rivest-Shamir-Adleman)

発明者3名の頭文字から名付けられた、代表的な公開鍵暗号方式。

大きな数の素因数分解の困難性を安全性の根拠としています。 - デジタル署名 (Digital Signature)

送信者が本人であることの証明(認証)と、データが改ざんされていないことの証明(完全性)を保証する技術。

公開鍵暗号方式を応用しています。 - SSL/TLS (Secure Sockets Layer / Transport Layer Security)

インターネット上でデータを暗号化して送受信するためのプロトコル。

ウェブサイトのHTTPS化(ブラウザのアドレスバーに鍵マークが表示される通信)で広く利用されています。

なぜ暗号文字が活用されるのか

企業が時間とコストをかけてまで、データを「暗号文字」に変換する、つまり暗号化を導入するのには、明確な理由があります。

それは、情報セキュリティの根幹を成すCIA(機密性、完全性、可用性)の確保、とりわけ機密性 (Confidentiality) と完全性 (Integrity) の向上に不可欠だからです。

機密性の確保 (Confidentiality)

暗号化の最も直接的な目的は、情報の機密性を守ることです。

機密性とは、認可されたユーザーだけが情報にアクセスできることを保証する性質を指します。

- 情報漏洩対策

万が一、不正アクセスや内部犯行、デバイスの紛失・盗難などによりデータが外部に流出してしまった場合でも、データが暗号化されていれば、第三者がその内容を読み取ることは極めて困難です。

これにより、顧客情報や営業秘密といった機密情報の漏洩リスクを大幅に低減できます。 - プライバシー保護

個人情報保護法やGDPR(EU一般データ保護規則)など、国内外の法規制では、個人情報の適切な保護が厳しく求められています。

暗号化は、これらの法規制を遵守し、個人のプライバシーを保護するための有効な技術的手段の一つです。

完全性の保証 (Integrity)

暗号化技術は、データの完全性を保証するためにも役立ちます。

完全性とは、情報が破壊、改ざん、または欠損していない正確な状態であることを保証する性質です。

- 改ざん検知

暗号化と合わせてハッシュ関数やメッセージ認証コード (MAC) を利用することで、データが送信中や保管中に改ざんされていないか検知できます。

もしデータが少しでも変更されれば、復号結果がおかしくなったり、検証用の値が一致しなくなったりするため、不正な変更を察知することが可能です。 - 否認防止

デジタル署名と組み合わせることで、誰がそのデータを作成・承認したのかを証明し、後から「そんな情報は送っていない」「内容が違う」といった否認を防ぐことができます。

コンプライアンスと信頼性の向上

- 法的・規制要件への対応

金融業界のPCI DSS、医療業界のHIPAAなど、特定の業界ではデータの暗号化が義務付けられている場合があります。

また、前述の個人情報保護法やGDPRなども、暗号化を推奨あるいは実質的に必須としています。

これらの規制に対応するためには、暗号化の導入が不可欠です。 - 顧客や取引先からの信頼獲得

データを適切に暗号化し、情報セキュリティ対策に真摯に取り組んでいる姿勢を示すことは、顧客や取引先からの信頼を得る上で非常に重要です。

情報漏洩インシデントは、企業のブランドイメージや社会的信用を大きく損なう可能性があります。

このように、「暗号文字」への変換、すなわち暗号化の活用は、現代の企業が直面する様々なセキュリティリスクに対応し、事業継続性を確保するための根幹的な対策と言えるのです。

注釈:

- GDPR (General Data Protection Regulation)

EU(欧州連合)域内の個人データ保護を目的とした包括的な規則。

違反した場合には巨額の制裁金が科されることがあります。 - ハッシュ関数 (Hash Function)

任意の長さのデータを入力すると、固定長の短いデータ(ハッシュ値またはメッセージダイジェスト)を出力する関数。

入力データが少しでも異なれば、出力されるハッシュ値は大きく異なるという特性を持ちます。 - メッセージ認証コード (MAC: Message Authentication Code)

メッセージの完全性と認証を同時に提供する技術。

共通鍵とハッシュ関数を組み合わせて生成されます。 - PCI DSS (Payment Card Industry Data Security Standard)

クレジットカード情報を安全に取り扱うことを目的として策定された、カード業界の国際的なセキュリティ基準。 - HIPAA (Health Insurance Portability and Accountability Act)

米国の医療保険の相互運用性と説明責任に関する法律。

電子的な医療情報の保護に関する規定を含みます。

暗号文字の具体的なステップ(使い方や導入方法など)

「暗号文字」を活用する。つまりデータを暗号化して保護するプロセスは、単にツールを導入すれば完了というわけではありません。

計画的なアプローチと適切な運用体制の構築が不可欠です。

ここでは、企業が暗号化を導入し、運用していくための具体的なステップを解説します。

ステップ1: 保護対象の特定とリスク評価

まず、何を暗号化によって守るべきかを明確にする必要があります。

- 重要データの洗い出し

顧客データベース、個人情報、財務情報、研究開発データ、知的財産、認証情報(パスワードなど)といった、漏洩や改ざんが発生した場合に事業に深刻な影響を与えるデータを特定します。 - データの分類とラベリング

特定したデータを機密度に応じて分類し、それぞれに適した暗号化レベルやアクセス制御ポリシーを決定します。 - リスク評価

特定したデータに対する脅威(不正アクセス、内部不正、マルウェア感染など)と脆弱性を分析し、暗号化によってどの程度リスクを低減できるか評価します。

ステップ2: 暗号化方針の策定

次に、組織全体としての暗号化に関するルールや方針を定めます。

- 適用範囲の決定

どのシステム、どのデータに対して暗号化を適用するかを明確にします。

「保存データ (Data at Rest)」、「転送データ (Data in Transit)」、「使用中データ (Data in Use)」のそれぞれに対して、適切な暗号化戦略を検討します。 - 暗号アルゴリズムの選定基準

利用する暗号アルゴリズム(AES-256、RSA-2048など)や鍵長に関する基準を設けます。

一般的には、NISTやIPAなどの公的機関が推奨する、十分に強度が高いと評価されているアルゴリズムを選定します。 - 鍵管理ポリシーの策定

暗号化の安全性は鍵管理に大きく依存します。

鍵の生成、保管、配布、バックアップ、ローテーション(定期的な更新)、破棄といったライフサイクル全体を通じた管理方法を定義します。

ステップ3: 暗号化ソリューションの選定と導入

方針が固まったら、具体的な暗号化ソリューションを選定し、導入します。

- ソリューションの種別ファイル/フォルダ単位の暗号化

特定のファイルやフォルダを暗号化するソフトウェア。

ディスク全体の暗号化 (FDE: Full Disk Encryption)

PCやサーバーのハードディスク全体を暗号化する機能。BitLocker (Windows) や FileVault (macOS) が代表例です。

データベース暗号化

データベース内の特定の列やテーブル、あるいはデータベース全体を暗号化する機能 (TDE: Transparent Data Encryption など)。

通信の暗号化

SSL/TLSによるウェブ通信の暗号化、VPNによる拠点間通信やリモートアクセスの暗号化。

クラウド暗号化

クラウドストレージやクラウドサービス上でデータを暗号化するソリューション。

クラウドプロバイダーが提供する暗号化機能(SSE: Server-Side Encryption)や、ユーザー側で鍵を管理する方式(CSE: Client-Side Encryption)などがあります。 - 選定ポイントセキュリティ強度

十分な強度を持つアルゴリズムをサポートしているか。

パフォーマンス

暗号化・復号処理によるシステムへの負荷は許容範囲内か。

運用管理の容易性

鍵管理機能は充実しているか。導入や設定は複雑すぎないか。

既存システムとの互換性

現行システムとの連携はスムーズか。

コスト

ライセンス費用、導入費用、運用費用は予算内に収まるか。

ベンダーの信頼性

サポート体制は十分か。実績のあるベンダーか。

ステップ4: 実装とテスト

選定したソリューションを実際にシステムに組み込みます。

- 段階的な導入

まずはテスト環境で導入・検証を行い、影響範囲の少ないシステムから段階的に本番環境へ展開することを推奨します。 - 設定の最適化

暗号化対象、アルゴリズム、鍵長などを適切に設定します。 - パフォーマンステスト

暗号化による性能劣化が業務に支障をきたさないか確認します。 - リカバリテスト

万が一の事態に備え、暗号化されたデータの復旧手順を確認します。

特に鍵を紛失した場合の対応策は重要です。

ステップ5: 運用と監視、継続的な改善

暗号化システムは導入して終わりではありません。継続的な運用と監視が不可欠です。

- 鍵管理の徹底

定義した鍵管理ポリシーに従い、鍵のライフサイクルを厳格に管理します。

鍵管理システム (KMS: Key Management System) の導入も検討します。 - ログ監視と監査

暗号化・復号の操作ログ、鍵管理に関するログなどを定期的に監視し、不正なアクセスや異常がないか確認します。 - 定期的な脆弱性診断とアップデート

暗号アルゴリズムや関連ソフトウェアに脆弱性が発見されることがあるため、定期的な情報収集と必要に応じたアップデートを行います。 - 従業員教育

暗号化の重要性や適切なデータの取り扱いについて、従業員への教育・啓発を継続的に実施します。 - インシデント対応計画

暗号鍵の漏洩や暗号化データの破損といったインシデント発生時の対応手順を整備しておきます。

これらのステップを着実に実行することで、企業は「暗号文字」を効果的に活用し、情報資産を強固に保護することができます。

注釈:

- NIST (National Institute of Standards and Technology)

アメリカ国立標準技術研究所。

暗号技術の標準化やガイドライン策定を行っています。 - IPA (Information-technology Promotion Agency, Japan)

独立行政法人情報処理推進機構。

日本のIT国家戦略を技術面・人材面から支える組織で、セキュリティに関する情報提供も行っています。 - VPN (Virtual Private Network)

公衆網(インターネットなど)を利用して、あたかも専用線であるかのような安全な仮想的なネットワークを構築する技術。 - KMS (Key Management System)

暗号鍵の生成、保管、配布、更新、破棄といったライフサイクルを一元的に管理するためのシステム。

HSM (Hardware Security Module) と呼ばれる耐タンパー性のある専用ハードウェアで鍵を保護する場合もあります。

暗号文字を利用するメリット

データを「暗号文字」に変換する、つまり暗号化を施すことのメリットは多岐にわたります。

ここでは、暗号化を利用しない場合(平文のままデータを扱う場合)と比較しながら、その具体的な利点を明らかにします。

| 観点 | 暗号文字を利用しない場合 (平文) | 暗号文字を利用する場合 (暗号化) |

| 機密性 | データがそのまま読み取れるため、漏洩時の被害が甚大。第三者による不正な閲覧が容易。 | データが判読不能なため、漏洩しても直ちに内容が知られるリスクを大幅に低減。認可された者のみが復号可能。 |

| データ漏洩時の影響 | 企業の信用失墜、顧客からの損害賠償請求、事業停止、法的罰則など、深刻なダメージを受ける可能性が高い。 | 暗号化されていれば、仮にデータが盗まれても内容の秘匿性が保たれるため、実質的な被害を最小限に抑えられる可能性がある。(ただし、鍵管理が適切であることが前提) |

| 内部不正リスク | 権限を持つ内部者による意図的な情報持ち出しや不正利用が容易。 | データ自体が暗号化されていれば、権限があっても復号鍵がなければ内容を閲覧できないため、内部不正の抑止力となる。アクセスログと組み合わせることで追跡も可能。 |

| 外部攻撃への耐性 | マルウェア感染や不正アクセスによりデータが窃取された場合、即座に情報が流出する。 | サーバーやデータベースが侵害されても、データが暗号化されていれば、攻撃者は価値のある情報を直接入手できない。 |

| デバイス紛失・盗難 | PC、スマートフォン、USBメモリなどを紛失・盗難された場合、保存されているデータは容易に読み取られる。 | ディスク全体暗号化やファイル暗号化により、デバイスを紛失・盗難されても、第三者によるデータアクセスを困難にする。 |

| コンプライアンス | 個人情報保護法、GDPR、業界特有の規制(PCI DSSなど)で求められるデータ保護要件を満たせない場合が多い。 | 各種法規制が要求する「技術的安全管理措置」の重要な要素となり、コンプライアンス遵守に貢献する。 |

| データの完全性 | データが改ざんされても気づきにくい。 | デジタル署名やハッシュ関数と組み合わせることで、データの改ざんを検知しやすくなる。 |

| 企業・ブランドイメージ | 情報漏洩インシデント発生時、セキュリティ対策の甘さを露呈し、顧客や社会からの信頼を大きく損なう。 | 適切な暗号化対策を講じていることを示すことで、セキュリティ意識の高さをアピールし、顧客や取引先からの信頼を高める。 |

| リモートワーク・クラウド利用 | 機密データを社外に持ち出す際やクラウドに保存する際のセキュリティリスクが高い。 | VPNやクラウド暗号化を利用することで、場所を選ばずに安全にデータを利用・保管できるようになる。 |

このように比較すると、「暗号文字」の活用、すなわちデータの暗号化が、現代のビジネスにおいていかに重要であるかが明確になります。

暗号化は単なる技術的な対策ではなく、企業の事業継続性、法的責任の履行、そして社会的な信頼を支えるための基本的な投資と言えるでしょう。

もちろん、暗号化を導入・運用するにはコストがかかり、パフォーマンスへの影響も考慮する必要があります。

しかし、情報漏洩が発生した場合の損害(インシデント対応費用、賠償金、ブランドイメージの毀損、ビジネス機会の損失など)と比較すれば、その投資対効果は非常に高いと言えます。

活用方法

「暗号文字」の技術は、私たちの身の回りの様々なシーンや、企業の重要なシステムで活用されています。

ここでは暗号文字の具体的な活用方法について、想定される場面と効果をセットでお伝えします。

1. 金融機関における顧客データの保護 (データベース暗号化)

課題

金融機関は、顧客の口座情報、取引履歴、個人情報など、極めて機密性の高いデータを大量に扱っています。

これらの情報が漏洩した場合、顧客の財産に直接的な被害が及ぶだけでなく、金融機関の信用は失墜し、経営にも深刻な影響を与えます。

ソリューション

多くの金融機関では、データベースに格納される顧客データを保護するために、透過的データ暗号化 (TDE: Transparent Data Encryption) や列レベルでの暗号化を導入しています。

TDEは、アプリケーション側に変更を加えることなく、データベースがディスクにデータを書き込む際に自動的に暗号化し、読み出す際に自動的に復号する仕組みです。

これにより、データベース管理者であっても、適切な権限がなければ暗号化されたデータの内容を直接見ることはできません。

また、暗号鍵の管理には、HSM (Hardware Security Module) のような専用のハードウェアを利用し、鍵の不正利用や漏洩リスクを低減しています。

想定効果

- データベースファイルが不正に持ち出されたとしても、データは暗号化されているため内容は保護されます。

- PCI DSSなどのセキュリティ基準への準拠に貢献します。

- 顧客からの信頼を高め、安心してサービスを利用できる環境を提供します。

2. 製造業における設計図・技術情報の保護 (ファイル暗号化・IRM)

課題

製造業にとって、製品の設計図、製造ノウハウ、研究開発データなどの技術情報は、競争力の源泉です。

これらの情報が競合他社に流出すれば、大きな経済的損失を被る可能性があります。

サプライチェーンを通じて社外の協力会社と情報を共有する機会も多く、その過程での情報漏洩リスクも懸念されます。

ソリューション

設計図や技術文書などの機密ファイルに対して、ファイル暗号化ソフトウェアやIRM (Information Rights Management) ソリューションを導入します。

これらのソリューションは、ファイル自体を暗号化するだけでなく、ファイルへのアクセス権限(閲覧、編集、印刷、コピー&ペースト、有効期限など)を細かく制御できます。

ファイルが社外に持ち出されたり、メールで誤送信されたりした場合でも、権限のないユーザーはファイルを開くことができません。

想定効果

- 機密性の高い技術情報が社内外に不正に流出するリスクを低減します。

- 協力会社との安全な情報共有を実現します。

- 知的財産の保護を強化し、企業の競争力を維持します。

3. ECサイトにおける安全なクレジットカード決済 (SSL/TLS通信)

課題

ECサイトで商品を購入する際、顧客はクレジットカード番号、有効期限、セキュリティコードなどの非常に重要な情報を入力します。

これらの情報が通信途中で盗聴されたり、ECサイトのサーバーから漏洩したりすると、不正利用に繋がり、顧客に大きな被害を与えます。

ソリューション

ECサイトでは、顧客のブラウザとECサイトのサーバー間の通信を保護するために、SSL/TLSによる暗号化が必須となっており、ブラウザのアドレスバーに「https://」と表示され、鍵マークが表示されているサイトはSSL/TLSによって通信が暗号化されていることを示します。

(ブラウザによっては鍵マークが表示されない場合がございます)

これにより、顧客が入力したクレジットカード情報や個人情報は暗号化されて送信されるため、第三者による盗聴を防ぐことができます。

また、ECサイト側でも、受け取ったクレジットカード情報をPCI DSSに準拠した形で安全に処理・保管(あるいは非保持化)する必要があります。

想定効果

- 顧客は安心してオンラインでクレジットカード決済を利用できます。

- クレジットカード情報の漏洩リスクを大幅に低減します。

- ECサイト運営事業者の信頼性を高めます。

4. 医療機関における患者情報の保護 (エンドツーエンド暗号化)

課題

医療機関では、患者の病歴、検査結果、処方箋など、極めてセンシティブな個人情報(PHI: Protected Health Information)を取り扱います。

これらの情報は、HIPAAなどの法律によって厳格な保護が義務付けられています。

ソリューション

電子カルテシステムや医療情報システムにおいて、患者情報の保存時および通信時の暗号化を徹底します。

特に、モバイルデバイスを利用した情報アクセスや、他の医療機関との情報連携においては、エンドツーエンド暗号化 (E2EE: End-to-End Encryption) の導入が進んでいます。

E2EEでは、データが送信者側で暗号化され、受信者側で初めて復号されるため、通信経路上や中継サーバーの管理者でさえも内容を閲覧できません。

想定効果

- 患者のプライバシーを最大限に保護します。

- 医療過誤や情報漏洩のリスクを低減し、安全な医療サービスの提供に貢献します。

- HIPAAなどの関連法規への準拠を確実にします。

これらの活用方法は「暗号文字」がいかに多様な分野で、私たちの情報資産を守るために不可欠な技術であるかを示しています。

自社のビジネスや取り扱う情報に合わせて、最適な暗号化ソリューションを選択・導入することが重要です。

注釈:

- HSM (Hardware Security Module)

暗号鍵の生成、保管、利用を安全に行うために設計された専用のハードウェアデバイス。

物理的な攻撃やソフトウェア的な攻撃から鍵を保護する耐タンパー性を備えています。 - IRM (Information Rights Management)

文書やファイルなどのデジタル情報に対して、アクセス権限や操作権限(閲覧、編集、印刷、コピー、転送など)を詳細に設定・管理し、情報の不正利用や拡散を防ぐ技術。 - エンドツーエンド暗号化 (E2EE: End-to-End Encryption)

通信を行う二者間(エンドポイント間)でデータが暗号化され、途中のサーバーなどでは復号されない暗号化方式。メッセージングアプリなどで利用されています。

まとめ

本記事では、「暗号文字」、すなわち暗号化によって生成された判読不能なデータが、現代のITセキュリティにおいていかに重要であるか、そしてその具体的な活用方法やメリットについて解説してきました。

情報のデジタル化が加速し、あらゆるデータがネットワークを介してやり取りされる現代において、データを「暗号文字」に変換する技術は、情報漏洩やサイバー攻撃から企業や個人を守るための最も基本的な、そして強力な手段の一つです。

「暗号文字」の活用は、単に技術的な対策に留まらず、以下の点で企業に貢献します。

- 機密情報の保護

顧客情報、財務情報、技術情報などの漏洩を防ぎます。 - コンプライアンス遵守

個人情報保護法、GDPR、PCI DSSなど、国内外の法規制に対応します。 - 企業信用の維持・向上

情報セキュリティへの真摯な取り組みは、顧客や取引先からの信頼に繋がります。 - 事業継続性の確保

情報漏洩による事業中断リスクを低減します。

暗号化技術の導入は、保護すべきデータの特定、適切なアルゴリズムとソリューションの選定、そして何よりも厳格な鍵管理体制の構築が伴います。

これらは決して容易なことではありませんが、その努力に見合うだけの価値があると言えるでしょう。

セキュリティエンジニアや情報システム部門のご担当者様におかれましては、本記事が、自社の情報セキュリティ戦略を見直し、具体的な暗号化ソリューションの導入を検討する際の一助となれば幸いです。

今後も暗号技術は進化を続け、量子コンピュータの登場による既存暗号への脅威(耐量子暗号の研究など)や、より高度なプライバシー保護技術(準同型暗号など)が登場してくるでしょう。

常に最新の動向を注視し、自社のセキュリティ対策をアップデートしていくことが求められます。

安全なデジタル社会の実現に向けて、「暗号文字」の適切な活用は、ますますその重要性を増していくことでしょう。

参考文献

- 独立行政法人情報処理推進機構 (IPA) 暗号技術:

https://www.ipa.go.jp/security/crypto/index.html

- NIST (National Institute of Standards and Technology). Cryptographic Standards and Guidelines:

https://csrc.nist.gov/projects/cryptographic-standards-and-guidelines

- 総務省. 国民のための情報セキュリティサイト:

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/

コメント