はじめに

初めまして。合同会社Artopeerの越川と申します。

記事をご覧いただきありがとうございます。

私は10年以上にわたり、ウェブアプリケーション開発からデータベース、サーバー構築まで、多岐にわたるプロジェクトに携わる中で、特にWebアプリケーションのセキュリティ確保の難しさと、その対策の重要性を日々痛感しております。

最近では、システムの安定稼働やデータ保護に加え、巧妙化するサイバー脅威からビジネスを守るための実践的なセキュリティ技術、とりわけ手軽に導入できる脆弱性診断ツールの活用に注力しています。

現代のビジネスにおいて、Webアプリケーションは企業活動に不可欠な存在となっています。

しかし、その利便性の裏側には、常にサイバー攻撃の脅威が潜んでいます。

特に、SQLインジェクションやクロスサイトスクリプティング(XSS)といった脆弱性は、情報漏洩やサービス停止など、企業に甚大な被害をもたらす可能性があります。

このような脅威に対抗するためには、開発段階から運用段階に至るまで、継続的な脆弱性診断が欠かせません。しかし、高価な商用ツールを導入するには予算的な制約があったり、専門知識を持つ人材が不足していたりするケースも少なくありません。

そこで注目されているのが、オープンソースでありながら高機能な脆弱性診断ツール「OWASP ZAP (Zed Attack Proxy)」です。

まさに、私が注力している「手軽に導入できる脆弱性診断ツール」の一つと言えるでしょう。

本記事では、そうした経験と問題意識を踏まえ、OWASP ZAPの概要から具体的な使い方、導入のメリット、そして実際の活用事例に至るまで、セキュリティエンジニアの視点から徹底的に解説します。

この記事が、貴社のセキュリティ対策強化の一助となれば幸いです。

注釈:

- SQLインジェクション: Webアプリケーションの入力フォームなどに不正なSQL文を注入することで、データベースを不正に操作する攻撃手法。顧客情報の漏洩などに繋がる可能性があります。

- クロスサイトスクリプティング(XSS): Webサイトの脆弱性を利用し、悪意のあるスクリプトをユーザーのブラウザ上で実行させる攻撃手法。セッションハイジャックや個人情報の詐取などに悪用されることがあります。

OWASP ZAPとはなにか

OWASP ZAP(以下、ZAP)は、OWASP (The Open Web Application Security Project) という世界的な非営利団体によって開発・提供されている、オープンソースのWebアプリケーション脆弱性診断ツールです。

OWASPは、ソフトウェアのセキュリティ向上を目的とした様々なプロジェクトやドキュメントを提供しており、その中でもZAPは特に人気が高く、世界中のセキュリティ専門家や開発者に利用されています。

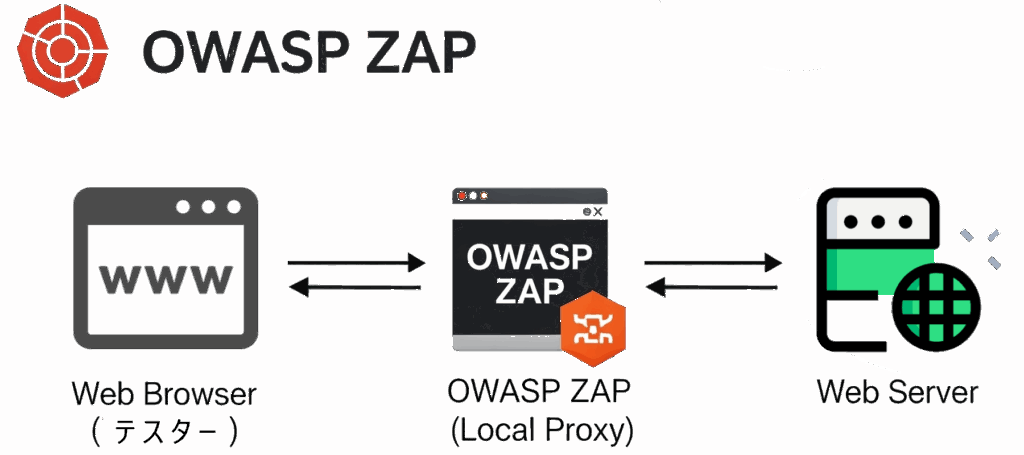

ZAPは、ローカルプロキシとして動作し、ブラウザとWebサーバー間の通信を傍受・改ざんすることで、アプリケーションの脆弱性を検出します。

注釈:

- ローカルプロキシ: 利用者のコンピュータ上で動作し、Webブラウザなどの通信を中継するソフトウェア。

例えばWebセキュリティ診断などで、通信の監視や解析、Webアプリケーションの動作の検査・検証などを行うために使用される場合があります。

ZAPの主な機能

ZAPには、Webアプリケーションの脆弱性診断を効率的かつ効果的に行うための多彩な機能が搭載されています。

- 動的スキャン (Active Scan): Webアプリケーションに対して実際に様々な攻撃パターンを送信し、脆弱性を能動的に検出します。SQLインジェクションやXSSなど、代表的な脆弱性の多くを自動でテストできます。

- 静的スキャン (Passive Scan): Webアプリケーションとの通信内容(リクエストやレスポンス)を分析し、潜在的な脆弱性や設定ミスを受動的に検出します。例えば、セキュリティに関連するHTTPヘッダーの不備や、Cookieの属性に関する問題点などを指摘します。

- 手動テスト支援機能: ブレークポイントを設定して通信を途中で停止・改ざんしたり、Fuzzing(ファジング)によって予期せぬデータを送信したりするなど、手動での詳細な診断をサポートする機能が豊富に用意されています。これにより、自動スキャンだけでは見つけにくい複雑な脆弱性にも対応できます。

- Spider (クローラー): 指定されたURLからリンクをたどり、Webサイト内の診断対象となるURLを自動的に発見・リストアップします。これにより、大規模なサイトでも効率的に診断範囲を特定できます。

- レポート機能: 診断結果をHTML、XML、JSON、Markdownなど、様々な形式で出力できます。これにより、関係者への報告や修正作業の記録が容易になります。

- API連携: REST APIを提供しており、JenkinsやGitLab CIといったCI/CD (継続的インテグレーション/継続的デリバリー) ツールとの連携もスムーズに行えます。また、開発プロセスへの自動的な組み込みが可能です。

- アドオンによる機能拡張: 豊富なアドオンが提供されており、必要に応じて機能を追加・拡張できます。特定の技術に対応したスキャナや、より高度な分析ツールなどが利用可能です。

これらの機能により、ZAPは開発の初期段階からリリース後の運用段階まで、幅広いシーンで活用することが可能です。

注釈:

- Fuzzing: 予期しないデータや不正なデータを大量に送り込み、ソフトウェアの未知の脆弱性やエラーを検出するテスト手法。

- REST API (Representational State Transfer Application Programming Interface): Webシステム同士が連携するためのインターフェース規格の一つ。HTTPプロトコルを利用し、シンプルで扱いやすいのが特徴です。

【概念イメージ図】

なぜOWASP ZAPが活用されるのか

数ある脆弱性診断ツールの中で、なぜOWASP ZAPが多くの企業やセキュリティ専門家に選ばれるのでしょうか。その主な理由を以下に挙げます。

無料で利用可能(コストメリット)

ZAPはオープンソースソフトウェアであり、完全に無料で利用できます。

高価な商用ツールと比較して導入のハードルが低く、予算が限られているプロジェクトや中小企業でも手軽に本格的な脆弱性診断を始めることができます。

世界的なコミュニティによる活発な開発とサポート

OWASPという信頼できる組織が背景にあり、世界中の開発者やセキュリティ専門家からなる活発なコミュニティによって常に最新の脅威に対応するためのアップデートが行われています。

メーリングリストやフォーラムも活発で、情報交換や問題解決のサポートも期待できます。

多機能性と高い拡張性

基本的なスキャン機能に加え、手動テスト支援機能やAPI連携、豊富なアドオンによる機能拡張など、商用ツールに匹敵するほどの多機能性を備えています。

これにより、初心者から経験豊富なセキュリティ専門家まで、幅広いユーザーのニーズに対応できます。

CI/CDへの組み込みやすさ

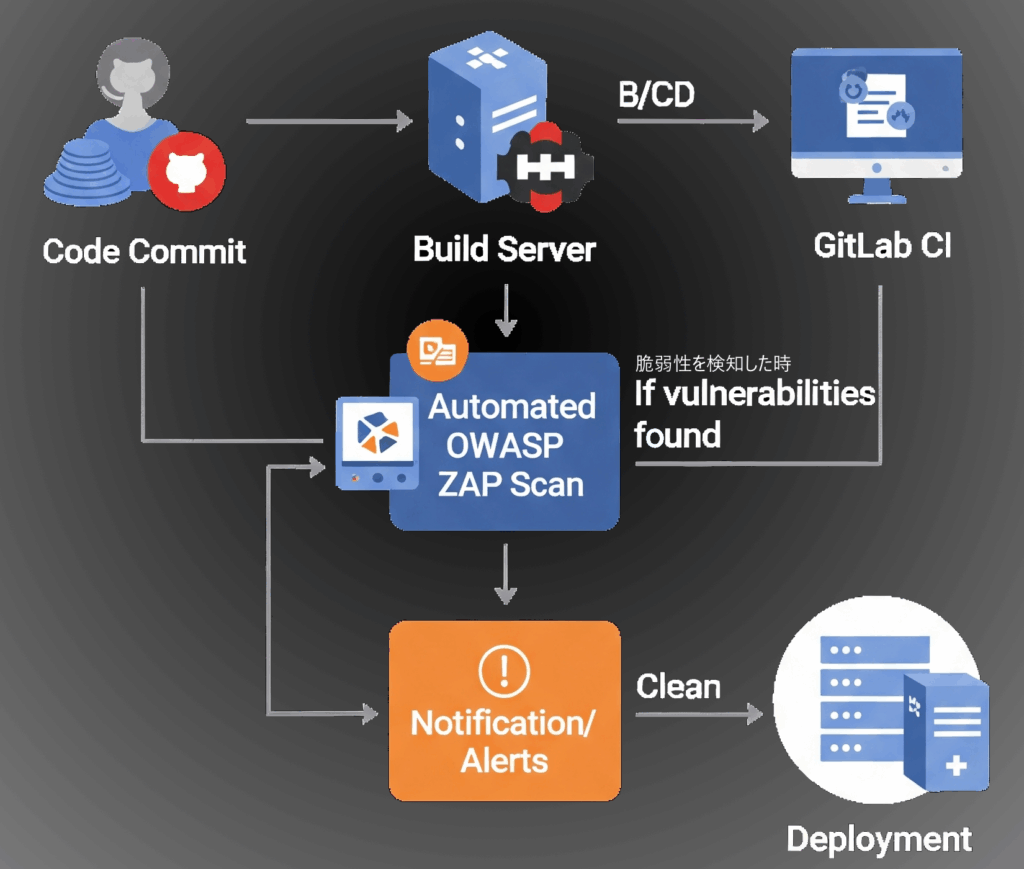

REST APIを提供しているため、JenkinsやGitLab CIといったCI/CDツールと連携させ、開発パイプラインに脆弱性診断を自動で組み込むことが可能です。

これにより、開発の早い段階で脆弱性を発見し、修正する「シフトレフト」を実現できます。

注釈:

- シフトレフト: ソフトウェア開発ライフサイクルの早い段階(左側)でセキュリティテストや品質保証活動を実施することで、手戻りを減らし、開発効率と品質を向上させる考え方。

プラットフォームを選ばない

Javaで開発されているため、Windows、macOS、Linuxなど、主要なオペレーティングシステムで動作します。

学習リソースの豊富さ

公式サイトのドキュメントに加え、多くの技術ブログやチュートリアル動画などが公開されており、学習しやすい環境が整っています。

これらの理由から、OWASP ZAPはコストを抑えつつ高度なセキュリティ対策を実現したいと考える多くの組織にとって、非常に魅力的な選択肢となっています。

OWASP ZAPの具体的なステップ(使い方や導入方法など)

ここでは、OWASP ZAPの基本的な導入方法と使い方について解説します。

導入方法

まずは、お使いの環境にOWASP ZAPを導入しましょう。

公式サイトとして以下の参考文献にユーザーガイドが記載されていますので、参考にしてみてください。

参考文献:https://www.zaproxy.org/docs/desktop/

1. ダウンロードとインストール

- 公式サイトから最新版をダウンロード

まず、OWASP ZAPの公式サイト (https://www.zaproxy.org/) にアクセスし、最新版のインストーラーをダウンロードします。

注意点: ご利用のOS(Windows, macOS, Linux)に適したものを選択してください。 - インストール

ダウンロードしたインストーラーを実行し、画面の指示に従ってインストールを進めます。

特別な設定は不要で、比較的簡単に完了します。

注意点: ZAPはJavaで動作するため、もしJava実行環境 (JRE) がインストールされていない場合は、事前にインストールしておく必要があります。インストーラーによってはJREが同梱されている場合もあります。

2. 基本的な設定 (プロキシ設定)

ZAPを起動すると、初回起動時にセッションの保存方法について尋ねられますので、テストの規模や目的に応じた選択を行ってください。

例えば「Persist with a name based on the current timestamp」を選択すると、後から診断セッションを再開できます。

次に、ブラウザがZAPを介して通信するようにプロキシ設定を行います。

- ZAP側の設定

ZAPの「ツール」メニューから「オプション」を選択し、「ローカルプロキシ」の設定画面を開きます。

デフォルトでは、アドレスがlocalhost、ポートが8080に設定されています。

この設定は必要に応じて変更可能です。 - ブラウザ側の設定

手動設定

お使いのブラウザのネットワーク設定画面で、HTTPプロキシとして上記ZAPのローカルプロキシ設定(例:localhost:8080)を行ってください。

FoxyProxyなどの拡張機能利用 (推奨)

FirefoxやChromeには、FoxyProxyのようなプロキシ管理用の拡張機能があります。

これらを利用すると、プロファイルの切り替えが簡単になり、ZAP利用時と通常利用時の切り替えがスムーズに行えるようになります。

基本的な使い方 (動的スキャン)

導入と初期設定が完了したら、実際にWebアプリケーションをスキャンしてみましょう。

1. 対象URLの設定 (手動探索)

最も簡単な方法は、プロキシ設定済みのブラウザで診断対象のWebアプリケーションにアクセスすることです。

ZAPは通過するHTTP/HTTPS通信を自動的に記録し、「サイト」ツリーに表示します。

- ZAPを起動し、ブラウザのプロキシ設定がZAPに向けられていることを確認します。

- ブラウザで診断対象のWebアプリケーションにアクセスし、一通り操作します(ログイン、各ページの閲覧、フォーム送信など)。

- ZAPの左ペインにある「サイト」ツリーに、アクセスしたURLが階層構造で表示されていることを確認します。

2. 動的スキャンの実行

- ZAPの「サイト」ツリーで、スキャン対象のサイトまたは特定のディレクトリ、URLを右クリックします。

- コンテキストメニューから「攻撃」を選択し、「アクティブスキャン」をクリックします。

- 「アクティブスキャン」ダイアログが表示されます。

ここでは、スキャンに使用する攻撃の種類(ポリシー)、対象とするパラメータ、使用する技術(例:データベースの種類、OSなど)を設定できますが、最初はデフォルト設定で問題ありません。 - 「スキャン開始」ボタンをクリックすると、動的スキャンが開始されます。

- スキャンの進捗状況は画面下部の「アクティブスキャン」タブで確認できます。

検出された脆弱性は「アラート」タブにリアルタイムで表示されます。

3. 診断結果の確認とレポート生成

- スキャンが完了したら、「アラート」タブで検出された脆弱性の詳細を確認します。

脆弱性の種類、危険度(高・中・低・情報)、信頼度、該当箇所(URL、パラメータ)、具体的な攻撃リクエスト、解決策のヒントなどが表示されます。 - 詳細なレポートを生成するには、「レポート」メニューから「HTMLレポートを生成」などを選択します。

レポートには、検出された脆弱性の一覧や詳細情報がまとめられており、関係者への報告や修正作業の記録に役立ちます。

応用的な使い方 (一部紹介)

ZAPは基本的なスキャン以外にも、より高度な診断をサポートする機能を備えています。

認証が必要なサイトのスキャン

多くのWebアプリケーションには認証機能があります。

ZAPでは、認証情報を設定したり、セッション管理の方法を指定したりすることで、ログイン後のページに対してもスキャンを実行できます。

HTTPセッションや認証スクリプト、JSONベース認証、フォームベース認証など、様々な認証方式に対応しています。

APIスキャン

OpenAPI (Swagger)定義ファイルやGraphQLスキーマをインポートすることで、APIエンドポイントに対する脆弱性スキャンも効率的に実施できます。

これにより、モダンなWebアプリケーションのバックエンドセキュリティもカバーできます。

スクリプト機能の活用

ZAPはJavaScript、Python (Jython)、Ruby (JRuby) などのスクリプト言語に対応しており、独自のテストスクリプトを作成してスキャンロジックをカスタマイズしたり、特定の処理を自動化したりすることが可能です。

これにより、標準機能だけでは対応しきれない複雑なテストシナリオにも対応できます。

アドオンの活用

ZAPのマーケットプレイスには、様々なアドオンが公開されています。

例えば、特定のCMS(WordPressなど)に特化したスキャナや、新しい脆弱性に対応するためのプラグイン、レポート機能の強化などがあり、これらを導入することでZAPの機能をさらに強化できます。

注釈:

- OpenAPI (Swagger): RESTful APIを記述するための標準的なフォーマット。

APIの仕様を機械可読な形式で記述できます。

- GraphQL: APIのためのクエリ言語およびサーバーサイドランタイム。

クライアントが必要なデータだけを効率的に取得できるのが特徴です。

OWASP ZAPのメリット

OWASP ZAPは、それ単体でも非常に強力で多機能な脆弱性診断ツールですが、その真価は他の選択肢と比較することで一層明確になります。

ここでは、主に「商用の脆弱性診断ツール」や「その他のオープンソースツール」との比較を通じて、OWASP ZAPが持つ独自のメリットを深掘りしていきます。

1. 圧倒的なコストパフォーマンス:無料でありながらエンタープライズ級の基本機能

脆弱性診断ツールの導入を検討する際、まず比較の対象となるのが高機能な商用ツールでしょう。

これらの商用ツールは、確かに洗練されたUI、手厚い日本語サポート、SLA(サービス品質保証)付きのサポート体制、コンプライアンス要件に特化したレポート機能など、多くの魅力的な機能を提供しています。

しかし、その対価として高額なライセンス費用や年間保守費用が発生します。

これに対し、OWASP ZAPは完全に無料で利用可能です。

SQLインジェクション、クロスサイトスクリプティング(XSS)といった主要な脆弱性を検出するためのコアなスキャンエンジンや、手動診断支援機能においては、多くの商用ツールと比較しても遜色のないレベルを実現しています。

初期費用やランニングコストを抑えつつ本格的な脆弱性診断を始めたい企業や、PoC(概念実証)、小規模プロジェクト、あるいは予算が限られている開発チームにとって、このコストメリットは計り知れません。

「まずは無料で試してみて、自社のニーズに合うか確認したい」という場合や、「開発者一人ひとりが手元で気軽に使える診断ツールが欲しい」といった要望にも最適です。

2. オープン性とコミュニティによる迅速な進化:透明性の高い開発と最新の脅威への対応

OWASP ZAPは、OWASPという信頼性の高い世界的な非営利団体によって開発が主導され、世界中のセキュリティ専門家や開発者からなる活発なコミュニティによって支えられています。

このオープンな開発体制と透明性は、クローズドな開発が一般的な商用ツールとは一線を画す大きなメリットです。

新しい脆弱性や攻撃手法が発見された際、コミュニティベースで迅速に情報が共有され、ZAPの機能やスキャンルールに比較的早く取り込まれる傾向があります。

また、誰でも開発に参加したり、改善提案を行ったりできるため、ユーザーのニーズが反映されやすい環境です。

他の特定の目的に特化した小規模なオープンソースツールと比較しても、OWASP ZAPは広範な脆弱性に対応できる総合力と、継続的なアップデートが期待できるコミュニティの規模で優位性があります。

3. 比類なき拡張性とカスタマイズオプション:自社環境に最適化された診断を実現

多くの商用ツールは、汎用的な機能を提供しつつも、その内部ロジックやカスタマイズ範囲には制限があることが一般的です。また、一部のオープンソースツールは特定の機能に特化している場合があります。

OWASP ZAPの特筆すべき強みの一つが、その極めて高い拡張性とカスタマイズ性です。

- 豊富なアドオン: 公式マーケットプレイスには、スキャンルールの追加、レポート機能の強化、特定のフレームワーク対応、外部ツール連携など、多種多様なアドオンが公開されており、必要な機能を簡単に追加できます。

- 強力なスクリプト機能: JavaScript、Python (Jython)、Ruby (JRuby)などを用いて、独自の認証方式への対応、複雑なテストシナリオの自動化、カスタムスキャンルールの作成など、ZAPの動作を細かく制御できます。

これにより、標準機能だけでは対応が難しい独自のWebアプリケーションや特殊な環境に対しても、最適化された診断が可能です。

「自社のアプリケーションは特殊な認証シーケンスがある」「特定の脆弱性パターンを重点的にチェックしたい」といった、より踏み込んだニーズに対して、ZAPは柔軟に応えることができます。

4. 教育・学習用途での圧倒的なアクセシビリティ:セキュリティ人材育成への貢献

セキュリティの専門知識を習得し、実践的なスキルを身につける上で、実際にツールを操作してみることは非常に重要です。

しかし、高価な商用ツールは、個人や教育機関が学習目的で気軽に導入するにはハードルが高いのが実情です。

OWASP ZAPは無料であるため、学生、セキュリティ初学者、あるいはキャリアチェンジを目指す開発者などが、コストを気にせず実践的な脆弱性診断を学ぶための最適なプラットフォームとなります。

実際にプロキシとして通信を傍受・改ざんする体験や、様々なスキャン設定を試す中で、Webアプリケーションの仕組みや脆弱性への理解を深めることができます。

このようなアクセシビリティの高さは、組織内でのセキュリティ人材育成にも大きく貢献します。

5. CI/CDへの親和性とインテグレーションの自由度:DevSecOps実現の強力な味方

現代の開発プロセスにおいて、CI/CDパイプラインへのセキュリティ診断の組み込み(DevSecOps)は不可欠です。OWASP ZAPは、この点でも優れたメリットを発揮します。

- 充実したAPI: REST APIを通じてZAPのほぼ全ての機能を外部から制御できるため、Jenkins、GitLab CI、GitHub Actionsといった主要なCI/CDツールとの連携が容易です。

- コマンドラインインターフェース: GUIを介さずにCUIでスキャンを実行できるため、自動化スクリプトへの組み込みがスムーズです。

- 豊富な連携事例: オープンソースであるため、様々なCI/CDツールとの連携方法に関する情報やサンプルスクリプトがコミュニティによって多数公開されています。

商用ツールもCI/CD連携機能を提供していますが、ZAPはより多様な環境やツールに対して、ユーザー自身が柔軟に連携を構築できる自由度があります。

6. ベンダーロックインからの解放:将来を見据えたツール戦略の柔軟性

特定の商用ツールを導入した場合、そのベンダーの提供するエコシステムやライセンス体系に依存することになり、将来的に他のツールへ移行したり、複数のツールを併用したりする際の柔軟性が損なわれる可能性があります(いわゆるベンダーロックイン)。

オープンソースであるOWASP ZAPを利用する場合、このようなベンダーロックインのリスクを回避できます。

組織の成長やセキュリティ戦略の変化に応じて、自由に他のツールと組み合わせたり、必要であればZAPを中心とした独自のセキュリティテスト基盤を構築したりすることが可能です。

活用方法

OWASP ZAPは、その柔軟性と機能性の高さから、様々なシーンで活用されています。

ここでは、具体的な活用方法について、想定される場面と効果をセットでお伝えします。

1. スタートアップ企業における開発初期からのセキュリティ対策

あるスタートアップ企業では、限られた予算の中で最大限のセキュリティを確保するため、開発初期段階からOWASP ZAPを導入しています。

開発者は、日々のコーディング作業と並行してローカル環境でZAPによるスキャンを実施し、軽微な脆弱性であれば即座に修正を行い、CI/CDパイプラインにもZAPを組み込むことでリリース前に主要な脆弱性が潰されている状態を目指すことになります。

これにより、セキュアなプロダクトを迅速に市場へ投入できるようになるでしょう。

2. 中堅企業のQA部門におけるリリース前診断の標準化

ある中堅企業のQA(品質保証)部門では、これまで手作業に頼っていた脆弱性チェックの効率化と標準化を目指し、OWASP ZAPを導入しています。

スキャンポリシーを定義し、定期的なリリーストレインに乗るアプリケーションに対してZAPによる自動スキャンを実施し、検出された脆弱性は開発チームにフィードバックされ、修正確認後にリリース判定を行うフローを確立します。

これにより、診断の抜け漏れを防ぎ、一定のセキュリティ品質を担保できるようになることでしょう。

3. 大企業のセキュリティチームによるペネトレーションテスト補助

ある大企業のセキュリティチームでは、外部委託しているペネトレーションテストの内製化、またはコスト削減の一環としてOWASP ZAPを活用しています。

ZAPによる自動スキャンで広範囲の脆弱性を効率的に洗い出し、専門家はより複雑なロジックの検証や、ZAPでは検出しにくいビジネスロジック上の欠陥などの手動テストに注力できるようになります。

これにより、診断の質を維持しつつ、コストと時間の効率化を図ることができるでしょう。

注釈:

- ペネトレーションテスト (侵入テスト): システムやネットワークに対して、実際に攻撃者の視点から様々な手法で侵入を試み、セキュリティ上の脆弱性を評価するテスト。

4. 情報システム部門による社内システムの定期診断

ある企業の情シス部門では、社内で運用している多数のWebシステム(グループウェア、業務システムなど)のセキュリティ状態を把握するため、定期的にOWASP ZAPによるスキャンを実施しています。

特に重要なシステムや外部公開しているシステムについては、頻度を上げてチェックし、新たな脆弱性が発見された場合は迅速に対応する体制を整えています。

これにより、潜在的なリスクを早期に発見し、インシデント発生を未然に防いでいます。

【CI/CDパイプラインにOWASP ZAPが組み込まれている想定のフロー図】

コードコミット → ビルド → ZAPによる自動スキャン → 結果通知/デプロイ といった流れをイメージした簡略図です。

まとめ

OWASP ZAPは、無料で利用できる強力なWebアプリケーション脆弱性診断ツールであり、コストを抑えながらセキュリティレベルを向上させたいと考える多くの企業や開発者にとって、非常に有効な選択肢です。

その多機能性、拡張性、そして活発なコミュニティによるサポートは、商用の診断ツールにも引けを取りません。

本記事では、OWASP ZAPの基本的な概念から導入方法、具体的な使い方、そして活用事例までを解説しております。

もちろん、ツールを導入するだけですべてのセキュリティ問題が解決するわけではありません。

診断結果を正しく理解し、適切な対策を講じ、そしてそれを継続的に行うことが重要です。

OWASP ZAPを使いこなすことで、開発の初期段階からセキュリティを意識した「セキュアバイデザイン」のアプローチを推進し、より安全なWebアプリケーションを構築・運用していくことが可能になります。

ぜひ、この記事を参考にOWASP ZAPの導入を検討し、貴社のセキュリティ対策の一歩進んだ取り組みにお役立てください。

注釈:

- セキュアバイデザイン: システムやソフトウェアの設計段階からセキュリティを考慮し、脆弱性が作り込まれにくいようにする開発アプローチ。

参考文献

- OWASP ZAP公式サイト:

https://www.zaproxy.org/ - OWASP (The Open Web Application Security Project)公式サイト:

https://owasp.org/ - OWASP ZAP ドキュメンテーション(特に、User Guide や Getting Started Guide):

https://www.zaproxy.org/documentation/ - OWASP Top 10:

https://owasp.org/www-project-top-ten/

コメント