はじめに

初めまして。合同会社Artopeerの越川と申します。

本記事にご興味をお持ちいただき、誠にありがとうございます。

私はITエンジニアとして10年以上にわたり、アプリケーション開発からサーバー構築、ネットワークインフラの運用に至るまで、幅広い技術領域で経験を積んでまいりました。

特に近年は、企業の生命線ともいえるシステムの安定稼働とデータ保護、そして何よりも、日々進化するサイバー脅威からビジネスをいかにして守るかというセキュリティ技術の追求に情熱を注いでいます。

ネットワークセキュリティは、その中でも特に重要な要素の一つです。

本記事では、そのような視点から、多くの中小企業や拠点オフィスで信頼されているセキュリティアプライアンス「FortiGate 60E (fg 60e)」について、技術的な側面や導入のメリットを分かりやすく解説してまいります。

現代のビジネス環境において、サイバーセキュリティ対策は企業規模を問わず最重要課題の一つです。 特に中小企業においては、限られた予算や人員の中で、日々巧妙化・高度化するサイバー攻撃に立ち向かわなければなりません。 ランサムウェアによる被害、標的型攻撃による情報漏洩など、その脅威は枚挙に暇がありません。

「セキュリティ対策はしたいけれど、何から手を付ければ良いのか分からない」「専任のセキュリティ担当者を置く余裕がない」といった悩みを抱える情報システム部門担当者の方も多いのではないでしょうか。

そのような課題を解決する一つの有力な選択肢として、本記事ではフォーティネット社の次世代ファイアウォールアプライアンス「FortiGate 60E (fg 60e)」に焦点を当て、その魅力と実力に迫ります。

FortiGate 60Eとはなにか

FortiGate 60Eとは、セキュリティソリューションのリーディングカンパニーであるフォーティネット社が提供するセキュリティアプライアンスの型番で、省スペースでファンレス設計の卓上型モデルです。

これは、UTM(Unified Threat Management:統合脅威管理)やNGFW(Next-Generation Firewall:次世代ファイアウォール)と呼ばれる製品カテゴリーに属し、特に小規模企業のオフィス環境において、その能力を最大限に発揮できる製品です。

例えば、企業の「支社・営業所」など従業員50名程度までの規模の境界ファイアウォールとしては、FortiGate 60Eはコストパフォーマンスに優れた選択肢となり得ます。

SOHOや中規模以上の企業においては、部署内のデスクに置いて社内イントラの通信制御などで利用する分には能力を発揮しますが、それ以外の場となると規模、想定される通信量、求められるセキュリティレベル、そして運用管理体制を総合的に評価し、オーバースペックやアンダースペックにならないよう慎重に機種選定を行うことが重要です。

【画像: FortiGate 60Eの製品外観 (イメージ)】

参考文献:https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT60EDS.pdf

主な機能として、以下のような多様なセキュリティ機能が1台のハードウェアに統合されています。

- ファイアウォール: ネットワーク内外の通信を監視し、不正なアクセスをブロックする基本的なセキュリティ機能です。ステートフル・パケット・インスペクション(通信の状態を監視し、許可された通信のみを通す方式)に加え、より高度な制御も可能です。

- VPN (Virtual Private Network): インターネットなどの公衆網を利用して、暗号化された安全な通信経路を構築します。拠点間VPNや、従業員が社外から安全に社内ネットワークへアクセスするためのリモートアクセスVPNなどに利用されます。

注釈: VPN (Virtual Private Network: 仮想プライベートネットワーク): インターネット上に仮想的な専用線を構築し、安全なデータ通信を実現する技術です。拠点間接続やリモートアクセスに利用されます。

- IPS (Intrusion Prevention System: 不正侵入防御システム): ネットワークへの攻撃や不正アクセスの兆候を検知し、自動的に防御するシステムです。OSやアプリケーションの脆弱性を悪用する攻撃などから保護します。

注釈: IPS (Intrusion Prevention System: 不正侵入防御システム): ネットワークやシステムへの不正なアクセスや攻撃を検知し、自動的に防御するシステムです。

- アンチウイルス: ファイル送受信時やWebアクセス時にウイルスやマルウェアを検知・駆除します。

- Webフィルタリング: 不適切なWebサイトや、マルウェア配布サイトなど危険なサイトへのアクセスをブロックします。業務効率の向上やセキュリティリスクの低減に繋がります。

- アプリケーションコントロール: Skype、SNS、ファイル共有サービスなど、個別のアプリケーション単位で通信を可視化し、制御することができます。シャドーIT対策にも有効です。

- サンドボックス連携 (FortiSandbox Cloudなど): 未知の不審なファイルを仮想環境で実行し、その挙動を分析することで、ゼロデイ攻撃などの高度な脅威を検出します (別途ライセンスや連携サービスが必要な場合があります)。

これらの機能を専用のASIC(Application Specific Integrated Circuit:特定用途向け集積回路)である「FortiSoC (System on a Chip)」プロセッサで処理することにより、コンパクトな筐体ながら高いパフォーマンスを実現しているのが大きな特徴です。

搭載されているOSは「FortiOS」と呼ばれ、直感的で分かりやすい日本語対応のWeb GUI(グラフィカルユーザーインターフェース)と、詳細な設定が可能なCLI(コマンドラインインターフェース)を提供しています。

FortiOSは、フォーティネット社製品に搭載されている専用オペレーティングシステムです。セキュリティ機能の統合管理やパフォーマンス最適化が行われています。

なぜFortiGate 60Eが活用されるのか

数あるUTM/NGFW製品の中で、なぜFortiGate 60Eは多くの中小企業や拠点オフィスで選ばれるのでしょうか。 その主な理由として、以下の点が挙げられます。

コストパフォーマンスの高さ

複数のセキュリティ機能を1台に集約しているため、個別のセキュリティ製品を導入・運用するよりも初期費用や運用コストを抑えることができます。

特にFortiGate 60Eは、中小企業向けに戦略的な価格設定がされており、必要なセキュリティ機能を網羅しつつ導入しやすい点が大きな魅力です。

運用負荷の軽減と管理の容易さ

統合管理コンソールにより、様々なセキュリティポリシーを一元的に設定・管理できます。

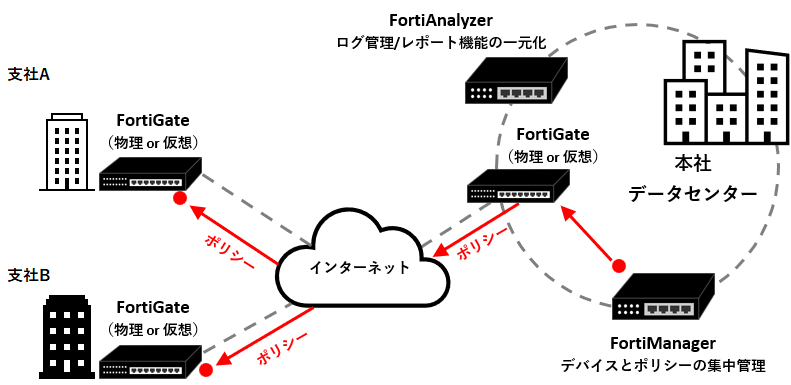

フォーティネットが提供する集中管理ソリューション「FortiManager」やログ分析ソリューション「FortiAnalyzer」(別途導入が必要な場合あり)、クラウドベースの管理サービス「FortiCloud」と連携することで、多拠点展開時の運用効率を大幅に向上させることも可能です。

【図: FortiGateとFortiManager/FortiAnalyzerの連携イメージ】

参考文献:https://www.ncos.co.jp/products/ipss/fortinet/lineup/fortimanager.html

強力なセキュリティ性能と脅威インテリジェンス

フォーティネットの脅威リサーチチーム「FortiGuard Labs」が、世界中から収集・分析した最新の脅威情報(シグネチャ、IPレピュテーション、URLデータベースなど)がリアルタイムに近い形でFortiGateに提供されます。

これにより、日々進化する新たな脅威にも迅速に対応し、高い防御力を維持することができます。

- 注釈: FortiGuard Labs: フォーティネット社の脅威リサーチチームです。世界中の脅威情報を収集・分析し、セキュリティ製品に最新の保護機能を提供しています。

SD-WAN機能によるネットワーク最適化

FortiGateは標準でSD-WAN(Software-Defined Wide Area Network)機能を搭載しています(FortiOSのバージョンやモデルにより機能差がある場合があります)。

これにより、複数のWAN回線(インターネット回線、MPLSなど)を効率的に利用し、通信品質の向上や回線コストの削減、アプリケーションごとの経路制御などが可能になります。

特にクラウドサービスの利用が増加する中で、この機能は大きなメリットとなります。

- 注釈: SD-WAN (Software-Defined Wide Area Network): ソフトウェアによって広域ネットワークを柔軟かつ効率的に構築・管理する技術です。回線コストの最適化やアプリケーションパフォーマンスの向上に貢献します。

豊富な導入実績と信頼性

フォーティネットはUTM/NGFW市場において世界的に高いシェアを誇り、FortiGateシリーズは多くの企業で導入実績があります。 その信頼性と安定性も、選ばれる大きな理由の一つです。

FortiGate 60Eの具体的なステップ(使い方や導入方法など)

FortiGate 60Eを導入し、効果的に活用するためには、いくつかのステップがあります。 ここでは、大まかな流れとポイントを解説します。

1. 導入計画・要件定義

- 現状のネットワーク構成の把握: 既存のネットワーク機器、IPアドレス体系、利用しているアプリケーションなどを正確に把握します。

- セキュリティ要件の定義: 守るべき情報資産は何か、どのような脅威から保護する必要があるか、どの程度のセキュリティレベルを目指すのかを明確にします。必要な機能(VPNの種類、Webフィルタリングの強度など)を洗い出します。

- パフォーマンス要件の確認: 同時接続ユーザー数、想定されるトラフィック量などを考慮し、FortiGate 60Eのスペックで十分かを確認します。データシートを参照し、スループット値(ファイアウォールスループット、IPSスループット、VPNスループットなど)を確認しましょう。

- ライセンスの選定: FortiGateは、ハードウェア本体とは別に、各種セキュリティ機能を利用するためのサブスクリプションライセンス(FortiGuardサービス)が必要です。「UTM Bundle」や「Enterprise Bundle」など、必要なサービスが含まれたバンドルライセンスを選択するのが一般的です。

2. 初期設定

- 物理設置: 本体をラックにマウントするか、適切な場所に設置し、電源ケーブル、ネットワークケーブルを接続します。WAN側(インターネット側)とLAN側(社内ネットワーク側)のポートを間違えないように注意が必要です。

- 管理アクセス: PCからWebブラウザまたはコンソールケーブル経由でFortiGateにアクセスし、初期設定を行います。デフォルトのIPアドレスや管理者アカウント情報はマニュアルで確認します。

- 基本ネットワーク設定: IPアドレス、サブネットマスク、デフォルトゲートウェイ、DNSサーバーなどを設定します。

- ファームウェアアップデート: 最新のFortiOSファームウェアにアップデートします。これにより、最新の機能やセキュリティパッチが適用されます。

- ライセンスアクティベーション: 購入したFortiGuardライセンスをFortiGateに登録し、アクティベートします。

3. ポリシー設定

主に以下がFortiGate活用の核となる部分です。

- ファイアウォールポリシー:「どの送信元から」「どの宛先へ」「どのサービス(プロトコル/ポート番号)を」「許可/拒否するか」というルールを定義します。

例えば、「社内LANからインターネットへのHTTP/HTTPS通信は許可するが、特定の危険なポートへの通信は拒否する」といった設定を行います。

ポリシーは上から順番に評価されるため、ルールの順序が重要です。 - セキュリティプロファイルの設定:アンチウイルス、IPS、Webフィルタリング、アプリケーションコントロールなどのセキュリティ機能を有効化し、ファイアウォールポリシーに適用します。

例えば、特定のファイアウォールポリシーを通過する通信に対して、アンチウイルススキャンとIPSチェックを実行するように設定できます。 - VPN設定:IPsec VPN: 拠点間接続など、固定的な接続先との暗号化通信に利用されます。

SSL-VPN: リモートワーカーが社外から安全に社内リソースへアクセスするためのVPNです。専用クライアントソフト「FortiClient」を利用する方法や、Webブラウザ経由でアクセスするポータルモードなどがあります。

4. 運用・監視

- ログの確認: ファイアウォールの通信ログ、セキュリティイベントログ(IPS検知、ウイルス検知など)を定期的に確認し、不審な動きがないかを監視します。

ログはFortiGate本体の他、FortiAnalyzerやSyslogサーバーに転送して長期保存・分析することも推奨されます。 - レポート機能: トラフィック量、検知した脅威の種類、ブロックしたWebサイトなどのレポートを生成し、セキュリティ状況を可視化します。

- アラート設定: 重大なセキュリティイベントが発生した場合に、管理者にメールなどで通知するように設定します。

- 定期的な見直し: ネットワーク構成の変更や新たな脅威の出現に合わせて、ポリシーや設定を定期的に見直し、最適化することが重要です。

導入や設定にはある程度の専門知識が必要となるため、自信がない場合は、Fortinet社の認定パートナーや経験豊富なITベンダーに相談することをおすすめします。

FortiGate 60Eのメリット

FortiGate 60E(以下、fg 60e)は、中小企業(SMB)や拠点オフィス向けのUTM/NGFW市場において非常に競争力の高い製品です。

そのメリットは多岐にわたりますが、特に同様の他社製品と比較した場合、以下の点で優位性を持つと評価されることが多いです。

1. 卓越したコストパフォーマンスとTCO(総所有コスト)

fg 60eを含むFortiGateシリーズは、一般的に高いコストパフォーマンスを実現しています。

多くの競合製品、例えばPalo Alto Networks社の同クラスのエントリーモデルやCisco社のFirepowerシリーズと比較した場合、fg 60eは初期導入費用を抑えつつ、必要十分以上のセキュリティ機能とパフォーマンスを提供します。

また、ライセンス体系も比較的シンプルで分かりやすく、必要なセキュリティサービス(アンチウイルス、IPS、Webフィルタリング、アプリケーションコントロールなど)をバンドルした「UTM Bundle」や「Enterprise Bundle」を選択することで、機能ごとの追加ライセンス購入の手間やコストを削減できます。

これにより、TCO(Total Cost of Ownership:総所有コスト)の観点からも有利になるケースが多く見られます。

2. 専用ASIC「FortiSoC」による高いスループット性能

フォーティネット製品の大きな特徴の一つが、自社開発の専用ASIC(特定用途向け集積回路)である「FortiSoC(System on a Chip)」の搭載です。

fg 60eにもこのFortiSoCが搭載されており、ファイアウォール処理、VPN処理、脅威保護処理など、負荷の高いセキュリティ機能をハードウェアレベルで高速に実行します。

多くの競合製品が汎用のCPUに依存しているのに対し、この専用プロセッサの存在は、特に複数のセキュリティ機能を同時に有効化した際のスループットの高さや低遅延に大きく貢献します。

例えば、SSL/TLSで暗号化されたトラフィックの検査(SSLインスペクション)は非常に処理負荷が高いですが、fg 60eは専用ハードウェアの支援により、同価格帯の他社製品と比較して高いパフォーマンスを維持しやすいという利点があります。

Sophos社のXGSシリーズも専用プロセッサ(Xstream Flow Processors)を搭載していますが、FortiGateの長年にわたるASIC開発の実績と最適化は、依然として強力なアドバンテージとなっています。

3. 幅広いセキュリティ機能の統合と「セキュリティファブリック」による拡張性

fg 60eは、ファイアウォール、VPN、IPS、アンチウイルス、Webフィルタリング、アプリケーションコントロール、サンドボックス連携(FortiSandbox Cloudなど)といった包括的なセキュリティ機能を1台に統合しています。

これらの機能は、フォーティネットの脅威インテリジェンス機関「FortiGuard Labs」によって常に最新の状態に保たれ、新たな脅威にも迅速に対応します。

さらに、フォーティネットが提唱する「セキュリティファブリック」構想は、fg 60eを単なるポイントソリューションではなく、より広範なセキュリティアーキテクチャの一部として機能させることを可能にします。

FortiSwitch(スイッチ)、FortiAP(無線アクセスポイント)、FortiClient(エンドポイントセキュリティ)など、他のフォーティネット製品とシームレスに連携し、ネットワーク全体で脅威情報を共有し、自動化された対応を実現します。

このようなエコシステム全体の連携の深さは、ポイント製品の組み合わせでは実現しにくい包括的な防御体制を構築する上で、他社と比較しても大きなメリットとなります。

4. 直感的で多機能な管理インターフェースとSD-WAN機能の標準搭載

fg 60eに搭載されているOS「FortiOS」は、日本語にも対応した直感的なWebベースのGUI(グラフィカルユーザーインターフェース)を提供しており、設定や監視が比較的容易に行えます。

多くのユーザーレビューでも、FortiGateの管理画面の使いやすさは評価されています。

また、CLI(コマンドラインインターフェース)による詳細な設定も可能です。

クラウドベースの管理プラットフォーム「FortiCloud」を利用すれば、リモートからの管理や複数拠点のFortiGateの一元管理も容易になります。

特に注目すべきは、SD-WAN(Software-Defined Wide Area Network)機能が標準で強力に統合されている点です。Cisco Meraki MXシリーズなどもクラウド管理とSD-WAN機能を強みとしていますが、FortiGateはより詳細なルーティング制御やアプリケーションごとの経路選択、パフォーマンス測定といった高度なSD-WAN機能を、追加ライセンスなしで利用できる場合が多く、ネットワークの最適化とコスト削減に貢献します。

これは、単にVPN機能を提供する他社製品と比較して大きなアドバンテージと言えるでしょう。

5. FortiGateの他機種と比較した場合

FortiGate 60Eは卓上に設置できるデスクトップモデルであるため、主に設置スペースが限られているオフィスや、運用コストを重視する企業にとっておすすめのエントリーモデルです。

他のFortiGate製品と比較した場合、FortiGate 60Eが良いとされる点は、主にその特定のターゲットセグメントにおける優れたバランスと実績にあります。

以下に、他のFortiGate製品群と比較した場合のFortiGate 60Eの主な「良い点」を挙げます。

1. 下位モデル(例:FortiGate 40Fなど)と比較した場合

- より高いパフォーマンスとキャパシティ: FortiGate 60Eは、一般的に40Fのような下位モデルと比較して、ファイアウォールスループット、脅威保護スループット(IPS、アンチウイルス、アプリケーションコントロールなどを有効にした場合)、VPNスループットといった各種パフォーマンス指標で優れています。

また、同時セッション数や1秒あたりの新規セッション数といったキャパシティも大きいため、より多くのユーザーやデバイスを抱えるネットワーク、あるいはより多くのトラフィックが発生する環境に対応可能です。 - 豊富なインターフェース: 60Eは下位モデルよりも多くの物理ネットワークポート(例: WANポート、LANポート)を備えていることが一般的です。

これにより、複数のインターネット回線を利用した冗長構成や、より多くの内部セグメントへの接続など、柔軟なネットワーク設計が可能になります。

2. 上位モデル(例:FortiGate 80F、100Fシリーズなど)と比較した場合

- 優れたコストパフォーマンス(特定の規模において): 上位モデルは当然ながらより高いパフォーマンスと機能を提供しますが、その分価格も高くなります。中小企業や小規模な拠点オフィスにとっては、上位モデルの性能はオーバースペックとなり、投資対効果が見合わない場合があります。

FortiGate 60Eは、このような環境において必要十分なセキュリティ機能とパフォーマンスを、より手頃な価格で提供できるという点で優れています。 - コンパクトなサイズと省電力性: 一般的に、エントリーモデルである60Eは、上位モデルに比べて筐体がコンパクトで、消費電力も低く抑えられています。

これにより、設置スペースが限られているオフィスや、運用コストを重視する企業にとってメリットとなります。 - 「ちょうど良い」機能セット: 60Eは、中小企業が必要とする主要なセキュリティ機能(ファイアウォール、VPN、IPS、アンチウイルス、Webフィルタリング、アプリケーションコントロール、基本的なSD-WAN機能など)を網羅しています。

上位モデルに搭載されているような非常に高度で大規模環境向けの機能は限定的かもしれませんが、ターゲットとするユーザー層にとっては過不足のない「ちょうど良い」機能セットを提供します。

3. 長年の実績と安定性、情報の豊富さ

FortiGate 60Eは、市場に投入されてから比較的長期間にわたり、多くの中小企業や拠点オフィスで導入されてきた実績のあるモデルです。

※注:2025年5月現在、FortiGate 60Eは製品ライフサイクルの後半に入っており、後継のFシリーズ(例:FortiGate 60F/70F)が主流となっています。そのため、新規導入の場合はFシリーズが推奨されることが一般的です。

しかし、この「実績」は、以下のような点で「良い点」と捉えることもできます。

- 安定した動作と枯れた技術: 長期間運用されてきたことで、ファームウェアの安定性がある程度成熟しており、予期せぬトラブルが発生するリスクが比較的新しいモデルに比べて低いと考えられます。

- 豊富な導入事例とノウハウの蓄積: 多くの導入実績があるため、設定方法やトラブルシューティングに関する情報がインターネット上やコミュニティで比較的見つけやすい傾向があります。

- 中古市場での入手性や価格のこなれ感(特定のニーズにおいて): もしサポート終了(End of Support)が近づいている、あるいは既に終了している場合でも、検証環境用や限定的な用途で、中古品を安価に入手できる可能性があります。

ただし、セキュリティ製品の特性上、メーカーサポートが受けられない状態での本番運用は推奨されません。

活用方法

FortiGate 60Eは、その versatile な機能から様々なシーンで活用されています。

ここでは、具体的な活用方法について、想定される場面と効果をセットでお伝えします。

FortiGate 60Eが実際にどのような課題を解決し、どのような効果を期待できるかを具体的にご理解いただくため、一般的にどのようなシーンで使われるかについて現実に基づいたシナリオで記載しています。

1. 従業員数50名の中小製造業A社

- 課題

従来は基本的なルーター機能しかなく、ランサムウェア感染や不正アクセスへの不安がある。

また、社員が私的に利用するWebサイトからのマルウェア感染リスクも懸念されている。

さらに専任のIT担当者がおらず、複雑な運用は避けたい。

- FortiGate 60E導入効果予測

ファイアウォール、IPS、アンチウイルス、Webフィルタリング機能を有効化することで、危険なサイトへのアクセスをブロックし、マルウェア侵入経路を大幅に削減可能になる。

また、SSL-VPN機能を利用して、営業担当者が社外から安全に見積もりシステムへアクセスできる環境も構築可能になる。

さらにFortiCloudを利用することで、外部のITベンダーに一部運用を委託しつつ、状況を把握できるようになる。

2. 複数店舗を持つ小売業B社

- 課題

各店舗にインターネット回線があり、POSシステムや在庫管理システムが本部のサーバーと通信している。

また、店舗ごとにセキュリティレベルがバラバラで、本部からの集中管理ができていない。

- FortiGate 60E導入効果予測

全店舗にFortiGate 60Eを導入し、本部との間にIPsec VPNを構築することで、さらに各店舗のネットワークセキュリティを標準化し、本部からはFortiManager(別途導入)で全店舗のFortiGateを一元管理することが可能になる。

また、店舗ごとのトラフィック状況やセキュリティイベントを可視化し、迅速な対応が可能になる。

さらにSD-WAN機能を利用して、POSデータの通信を安定した回線に優先的に割り当てるなどの最適化も実施可能になる。

3. 小規模なクリニックC院

- 課題

患者の個人情報を扱うため、高度なセキュリティ対策が求められる。

しかし、IT予算は限られており、専門知識を持つスタッフもいない。

- FortiGate 60E導入効果予測

医療情報システムのガイドラインに準拠するため、ファイアウォールによるアクセス制御、アンチウイルス、IPSを導入することで、電子カルテシステムへの不正アクセスを防止することが可能になる。

また、職員が利用するインターネットアクセスに対してもWebフィルタリングを適用し、情報漏洩リスクを低減可能になる。

ただし、導入と設定は医療系に強いITサポート業者に依頼することになる可能性が高い。

これらの活用方法は一部ですが、FortiGate 60Eが提供する機能とコストパフォーマンスが、多くの中小規模組織のセキュリティ課題解決に貢献していることがわかります。

まとめ

FortiGate 60E (fg 60e) は、中小企業や拠点オフィスにとって、費用対効果が高く、かつ強力なセキュリティ機能を提供する優れたUTM/NGFWアプライアンスです。

ファイアウォール、VPN、IPS、アンチウイルス、Webフィルタリング、アプリケーションコントロールといった多様な機能を1台に統合することで、複雑化するサイバー脅威に対する防御力を高めつつ、運用管理の負荷を軽減します。

導入を検討する際には、自社のセキュリティ要件やネットワーク環境を十分に把握し、適切なライセンス選定やポリシー設計を行うことが重要です。

必要に応じて、フォーティネットの認定パートナーやセキュリティ専門家の支援を受けることをお勧めします。

今日のデジタル社会において、サイバーセキュリティ対策は事業継続のための必須投資です。

FortiGate 60Eは、その第一歩として、また既存環境の強化策として、非常に有力な選択肢となるでしょう。 本記事が、皆様のセキュリティ対策検討の一助となれば幸いです。

参考文献

- FortiGate 60E シリーズ説明資料:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT60EDS.pdf - Fortinet公式サイト – FortiGate 次世代ファイアウォール:

https://www.fortinet.com/jp/products/next-generation-firewall - Fortinet公式サイト – FortiGuard セキュリティサービス:

https://www.fortinet.com/jp/fortiguard/labs - Fortinet Document Library:

https://docs.fortinet.com/ - NEC – Fortinet製品紹介ページ(一例):

https://www.ncos.co.jp/products/ipss/fortinet/lineup/fortimanager.html

コメント