1. はじめに

初めまして。合同会社Artopeerの越川と申します。

記事をご覧いただきありがとうございます。

10年以上にわたり、ウェブアプリケーション開発からデータベース、サーバー構築まで、多岐にわたるプロジェクトで技術と経験を培ってきました。

最近はシステムの安定稼働やデータ保護、そして現代のサイバー脅威からビジネスを守る技術に注力しています。

デジタルトランスフォーメーション(DX)が加速する現代において、サイバー攻撃は巧妙化・複雑化し、企業にとって深刻な経営リスクです。

このような状況下で、セキュリティインシデントの早期発見と迅速な対応に不可欠なソリューションが「SIEM(Security Information and Event Management)」です。

数あるSIEM製品の中でも、特に日本のビジネス環境やニーズを深く理解した富士通が提供する「Fujitsu SIEM」に焦点を当て、私の経験と専門知識を活かし情報を纏めました。

セキュリティ運用の「困った」を解決するヒントや、効果的なSIEM活用術について、実践的な情報をお届けできれば嬉しいです。

2. 「Fujitsu SIEM」とはなにか

Fujitsu SIEMは、組織内の様々なIT機器やセキュリティ製品からログ(※1)を収集・一元管理し、それらをリアルタイムに相関分析(※2)することで、セキュリティ上の脅威やインシデントの予兆を自動的に検知・通知するシステムです。

従来のセキュリティ対策では、ファイアウォール、IDS/IPS(不正侵入検知・防御システム)、アンチウイルスソフトなどが個別に警告を発していましたが、これらの情報を人手で集約・分析するには膨大な時間と高度な専門知識が必要でした。

しかしFujitsu SIEMは、これらの課題を解決し、セキュリティ運用の効率化と高度化を実現します。

※1 ログ:

コンピュータシステムやネットワーク機器の動作状況、通信履歴、エラー情報などを記録したデータのこと。

※2 相関分析:

複数の異なるログ情報やイベント情報を突き合わせ、単独のログからでは見えてこない脅威や異常な振る舞いを発見するための分析手法。

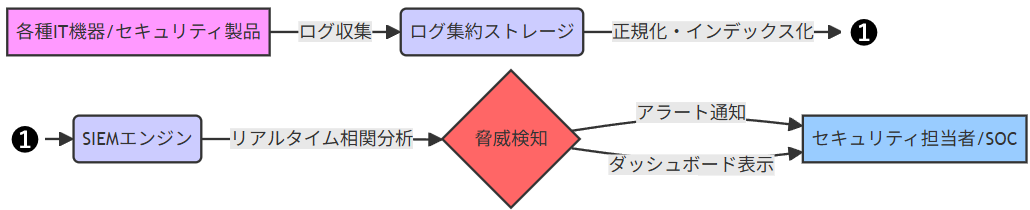

【図1:SIEMの基本的な仕組み】

図1の解説:

Fujitsu SIEMは、上図のように、組織内のサーバー、ネットワーク機器、セキュリティアプライアンス、アプリケーションなど、多種多様なソースからログを収集します。

収集されたログは、分析しやすいように形式を整える「正規化」が行われ、インデックス化されて高速な検索が可能になります。

SIEMエンジンは、これらのログをリアルタイムで監視し、事前に定義されたルールや機械学習アルゴリズムに基づいて相関分析を行い、インシデントの疑いがある場合にアラートを発報したり、ダッシュボードに状況を可視化したりします。

3. なぜ「Fujitsu SIEM」が活用されるのか

多くの企業でSIEMの導入が進んでいますが、その中でもFujitsu SIEMが選ばれるのには、主に以下のような理由が挙げられます。

3.1. 日本のビジネス環境への深い理解と充実したサポート体制

富士通は、長年にわたり日本の多くの企業のITシステム構築・運用に携わってきました。

そのため、日本の法令やガイドライン(個人情報保護法、サイバーセキュリティ経営ガイドラインなど)への対応や、日本特有の商習慣、企業文化への理解が深いと言えるでしょう。

Fujitsu SIEMは、こうした知見を活かして開発されており、国内企業が直面しやすいセキュリティ課題に対応しやすい機能やテンプレートが用意されている点が強みです。

また、導入前のコンサルティングから、設計・構築、運用開始後のサポートに至るまで、日本語によるきめ細やかなサポート体制が提供されるため、安心して導入・運用を進めることができます。

これは、海外製のSIEM製品と比較した場合の大きなアドバンテージと言えるでしょう。

3.2. 高度な分析能力と脅威インテリジェンスの活用

Fujitsu SIEMは、収集した膨大なログデータの中から真に重要な脅威を見つけ出すための高度な分析エンジンを備えています。

シグネチャベースの検知(※3)だけでなく、AIや機械学習を活用した振る舞い検知(※4)、脅威インテリジェンス(※5)との連携により、未知の脅威や標的型攻撃の早期発見を支援します。

※3 シグネチャベースの検知:

既知の攻撃パターンやマルウェアの特徴(シグネチャ)と照合することで脅威を検知する手法。

※4 振る舞い検知:

通常時のシステムやユーザーの行動パターンを学習し、それから逸脱する異常な振る舞いを検知する手法。未知の攻撃にも対応しやすい。

※5 脅威インテリジェンス:

最新のサイバー攻撃の手法、攻撃者の情報、脆弱性情報などを集約・分析した知識ベース。これを活用することで、検知ルールの最適化や脅威の背景理解に役立つ。

富士通自身も広範なセキュリティ研究開発を行っており、その成果やグローバルな脅威情報をFujitsu SIEMの分析能力向上に活かしています。

3.3. 既存システムとの連携柔軟性と拡張性

多くの企業では、すでに様々なベンダーのセキュリティ製品やITシステムが導入されています。しかしながらFujitsu SIEMは、多様なログソースに対応するためのコネクタやパーサー(ログ解釈機能)を豊富に備えており、既存環境へのスムーズな統合が可能であるという心強さがあります。

また、企業の成長やセキュリティニーズの変化に合わせて、監視対象の拡大や分析能力の強化といった拡張も柔軟に行えるスケーラビリティも有しているとともに、オンプレミス環境だけでなく、クラウド環境のログ監視にも対応しており、ハイブリッド環境全体のセキュリティ状況を一元的に可視化できます。

4. 「Fujitsu SIEM」の具体的なステップ(使い方や導入方法など)

Fujitsu SIEM(この製品に限られた話ではないですが)の導入は、一般的に以下のステップで進められます。

ここでは、各ステップにおけるポイントや考慮事項について解説します。

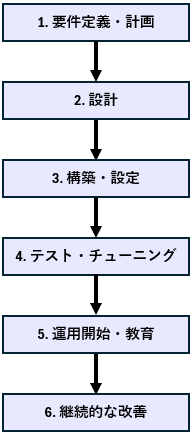

【図2:Fujitsu SIEMの導入ステップ例】

4.1. ステップ1:要件定義・計画

- 目的の明確化: SIEM導入によって何を達成したいのか(例:インシデント検知時間の短縮、コンプライアンスレポート作成の自動化、SOC運用負荷の軽減など)を具体的に定義します。

- 監視対象の選定: どのシステム、どのログを収集・分析の対象とするかを決定します。おそらく重要情報資産が格納されているサーバー、外部との境界にあるネットワーク機器、認証システムなどが優先的に検討されることになるでしょう。

- ユースケースの策定: 具体的にどのような脅威シナリオを検知したいのか(例:マルウェア感染後の内部活動、不正アクセス試行、機密情報への不正アクセスなど)を洗い出し、優先順位をつけます。

- 体制と予算の確保: SIEMの運用体制(誰がアラートを監視し、対応するのか)を確立し、必要な予算を確保します。

- 富士通との連携: 富士通の専門家と協力し、現状の課題やニーズを共有し、最適な導入プランを策定します。

4.2. ステップ2:設計

- アーキテクチャ設計: SIEMサーバーの配置場所(オンプレミス、クラウド)、必要なサーバーリソース(CPU、メモリ、ストレージ)、ネットワーク構成などを設計します。ログの収集方法(エージェント型、エージェントレス型)もここで決定します。

- ログ収集設計: 監視対象機器からのログ転送設定、ログフォーマットの確認、パーサーの選定やカスタマイズ要否を検討します。

- 相関ルール・アラート設計: 要件定義で策定したユースケースに基づき、具体的な相関分析ルールやアラート通知の条件、通知方法(メール、チャットツール連携など)を設計します。初めて導入する場合は、富士通が提供する標準ルールセットをベースに、自社環境に合わせてカスタマイズすることが一般的でしょう。

- ダッシュボード設計: セキュリティ状況を直感的に把握できるように、監視すべきKPIやグラフの種類、配置などを設計します。

4.3. ステップ3:構築・設定

- インフラ構築: 設計に基づいて、SIEMサーバーや関連コンポーネントを構築します。

- ソフトウェアインストール・設定: Fujitsu SIEMソフトウェアをインストールし、初期設定を行います。

- ログ収集設定: 監視対象機器側でログ転送設定を行い、SIEM側でログが正しく受信・解釈できているか確認します。

- ルール・アラート設定: 設計した相関ルールやアラート通知をSIEMに設定します。

- ダッシュボード作成: 設計に基づいてダッシュボードを作成します。

4.4. ステップ4:テスト・チューニング

- 動作テスト: 設定したルールが意図通りに機能するか、擬似的な攻撃やイベントを発生させてテストします。

- 誤検知・過検知の調整(チューニング): 運用開始初期には、誤ってアラートが上がったり(誤検知)、逆に検知すべきイベントを見逃したり(過検知)することがあります。これらのアラートを精査し、ルールの閾値調整や条件変更を行い、検知精度を高めていく作業(チューニング)が非常に重要です。このフェーズでは、セキュリティ担当者の知見とSIEMの能力をすり合わせる作業が求められます。

- パフォーマンステスト: 大量のログを処理した場合のパフォーマンスを確認し、必要に応じてリソースの増強などを検討します。

4.5. ステップ5:運用開始・教育

- 本番運用開始: テストとチューニングが完了したら、本番運用を開始します。

- 運用体制の確立と教育: アラート発生時のエスカレーションフロー、インシデント対応手順などを明確にし、運用担当者への教育を実施します。主にFujitsu SIEMの操作方法やアラートの見方、基本的な分析手法などの習得を目指すことになるでしょう。

- ドキュメント整備: 導入構成、設定内容、運用手順などをまとめたドキュメントを整備します。

4.6. ステップ6:継続的な改善

- 定期的なルールレビューと更新: 新たな脅威やビジネス環境の変化に対応するため、定期的に相関ルールを見直し、最適化していく必要があります。富士通から提供される最新の脅威情報やルールアップデートも活用することになるでしょう。

- ログソースの追加・見直し: 必要に応じて監視対象となるログソースを追加したり、既存のログの重要度を見直したりします。

- 運用プロセスの改善: インシデント対応の結果や運用を通じて得られた知見をもとに、運用プロセスを継続的に改善していきます。

5. 「Fujitsu SIEM」のメリット

Fujitsu SIEMを導入することで、企業は以下のようなメリットを享受できます。

5.1. セキュリティインシデントの早期発見と対応迅速化

多様なログを一元的に相関分析することで、個別のセキュリティ製品では見逃しがちな巧妙な攻撃や内部不正の兆候を早期に検知できます。

これにより、インシデントが深刻化する前に対応を開始でき、被害を最小限に抑えることが可能になります。

具体例:

ある社員のPCがマルウェアに感染し、そのPCが内部ネットワークの他のサーバーに対して不審なスキャン活動を開始したとします。

この時に個別のアンチウイルスソフトはPCの感染を検知するかもしれませんが、内部でのスキャン活動までは把握できない場合があります。

しかしFujitsu SIEMは、PCのマルウェア検知ログと、ネットワーク機器の通信ログを相関分析することで、「マルウェア感染端末による内部偵察活動」という高度な脅威シナリオを検知し、即座にアラートを発報できるでしょう。

5.2. セキュリティ運用業務の効率化と負荷軽減

従来、人手で行っていた膨大なログの収集、分析、レポート作成といった作業の多くを自動化できます。

これにより、セキュリティ担当者は、より高度な分析やインシデント対応、プロアクティブな脅威ハンティングといった戦略的な業務に集中できるようになり、運用全体の効率が大幅に向上します。

5.3. コンプライアンス対応の強化

PCI DSS(※6)やGDPR(※7)、国内の各種セキュリティガイドラインなど、多くの規制や基準では、ログの適切な収集・保管・監視が求められています。

Fujitsu SIEMは、これらの要件に対応したログ管理機能やレポート作成機能を提供し、監査対応の負荷を軽減します。

※6 PCI DSS (Payment Card Industry Data Security Standard):

クレジットカード情報を安全に取り扱うための国際的なセキュリティ基準。

※7 GDPR (General Data Protection Regulation):

EU(欧州連合)における個人データ保護を目的とした規則。

5.4. セキュリティ状況の可視化と意思決定支援

組織全体のセキュリティ状況をダッシュボード上でリアルタイムに可視化することで、経営層や情報システム部門の管理者は、現在のリスクレベルや対策の有効性を客観的に把握できます。

これにより、セキュリティ投資の意思決定や戦略策定に役立つ情報が得られます。

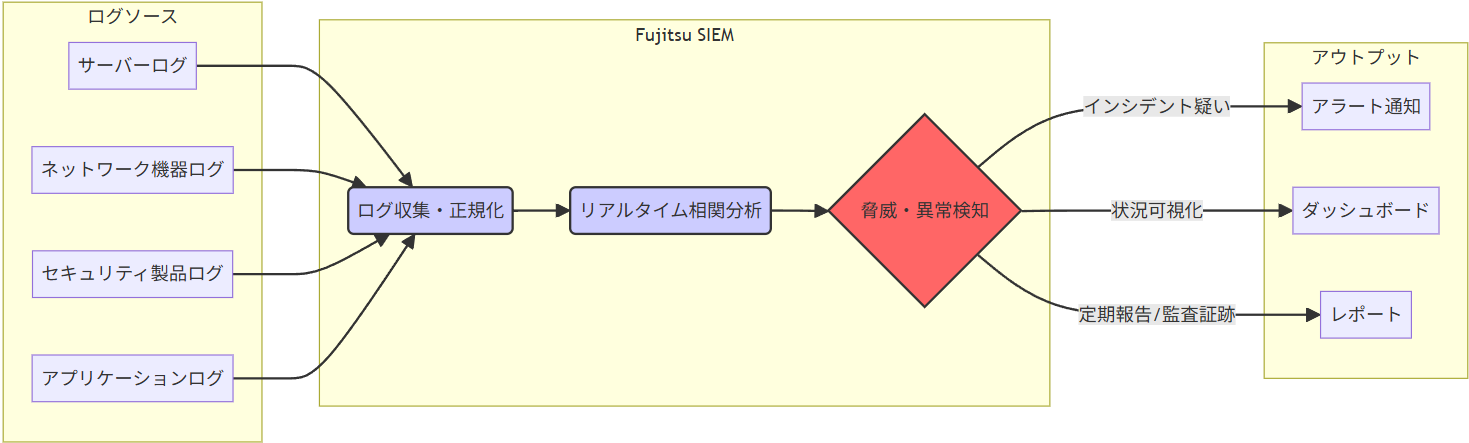

【図3:Fujitsu SIEMによる脅威検知のイメージ】

図3の解説:

様々な種類のログがFujitsu SIEMに集約され、相関分析を通じて脅威や異常が検知されます。

検知結果は、セキュリティ担当者へのアラート通知、ダッシュボードによる状況の可視化、定期的なレポート作成といった形でアウトプットされ、迅速な対応と状況把握を支援します。

6. 活用事例

Fujitsu SIEMは、様々な業種・規模の企業で導入され、セキュリティ運用の高度化に貢献しています。

ここでは、具体的な活用事例をいくつか紹介します。

※プライバシー保護のため、具体的な企業名は伏せ、一般的な事例として紹介します。

※以下の事例は、あくまでも一般的なSIEMソリューションが持つ能力や、富士通のような大手ITベンダーが提供するであろうソリューションの特性を考慮し、典型的なユースケースとして創作・記述したものです。

6.1. 事例1:金融機関における不正アクセス検知とコンプライアンス強化

課題:

- 顧客の重要情報を扱うため、高度なセキュリティ対策と厳格なコンプライアンス遵守が求められる。

- 外部からの標的型攻撃や内部不正のリスクに対応するため、ログ監視体制の強化が必要だった。

Fujitsu SIEM導入後の効果予測:

- インターネットバンキングシステムへの不正アクセス試行や、行員の不審な操作(例:深夜帯の重要顧客情報へのアクセス)などをリアルタイムに検知し、即時対応が可能になった。

- 各種監査に必要なログの収集・保管が自動化され、レポート作成業務の効率が大幅に向上した。

- 金融庁のガイドライン等で求められるセキュリティ要件への適合性を高めることができた。

6.2. 事例2:製造業における工場システムのセキュリティ監視

課題:

- 近年、工場の制御システム(OTシステム:Operational Technology)を狙ったサイバー攻撃が増加しており、生産停止リスクが懸念されていた。

- ITシステムとOTシステムのログを統合的に監視し、工場全体のセキュリティレベルを向上させる必要があった。

Fujitsu SIEM導入後の効果予測:

- 工場のネットワークに接続された機器の不審な通信や、制御システムへの不正なコマンド送信などを検知できるようになった。

- IT環境からのマルウェア感染がOT環境へ波及するリスクを早期に発見し、被害を未然に防ぐ体制を構築できた。

- 生産ラインの安定稼働に貢献し、事業継続計画(BCP)の実効性を高めた。

6.3. 事例3:小売業におけるPOSシステムの不正利用検知

課題:

- 多数の店舗に設置されたPOS(販売時点情報管理)システムからのログを効率的に収集・分析し、不正利用や情報漏洩のリスクを低減する必要があった。

- クレジットカード情報の安全な取り扱い(PCI DSS準拠)が求められていた。

Fujitsu SIEM導入後の効果予測:

- POS端末の不審な挙動(例:通常と異なる時間帯での大量のデータ出力、マルウェア感染の疑いがある通信など)を早期に検知し、迅速な調査と対応が可能になった。

- PCI DSSで要求されるログ監視要件を満たし、コンプライアンスを強化できた。

- 全店舗のPOSシステムのセキュリティ状況を一元的に可視化し、統制を強化できた。

これらの事例は、Fujitsu SIEMが多様なセキュリティ課題に対応できる柔軟性と実効性を持っていることを示しています。

7. まとめ

本記事では、「Fujitsu SIEM」について、その概要から具体的な導入ステップ、メリット、そして活用事例に至るまでを詳細に解説しました。

サイバー攻撃が高度化・巧妙化する中で、従来型の個別対策だけでは十分なセキュリティを確保することが難しくなってきています。

Fujitsu SIEMは、組織全体のログ情報を集約・分析することで、インシデントの早期発見と迅速な対応を支援し、セキュリティ運用の効率化と高度化を実現する強力なソリューションです。

特に、日本のビジネス環境やニーズを深く理解した富士通ならではのきめ細やかなサポートや高度な分析能力は、多くの企業にとって大きな魅力となるでしょう。

Fujitsu SIEMの導入を検討されているセキュリティエンジニアの方や情報システム部門の担当者様は、本記事で紹介した情報を参考にして自社のセキュリティ課題解決に向けた具体的な一歩を踏み出していただければ幸いです。

より詳細な情報や、貴社環境に合わせたご提案については、ぜひ富士通または販売パートナーにお問い合わせください。

参考文献(URLは適宜最新のものをご確認ください):

- 富士通公式サイト:セキュリティ関連製品・サービスページ一例:https://www.fujitsu.com/caribbean/services/siem/

https://www.fujitsu.com/jp/solutions/business-technology/security/secure/operation/ - 独立行政法人情報処理推進機構(IPA):『サイバーセキュリティ経営ガイドライン』一例:https://www.ipa.go.jp/security/economics/checktool.html

- 経済産業省:サイバーセキュリティ経営ガイドラインと支援ツール一例:https://www.meti.go.jp/policy/netsecurity/mng_guide.html

コメント